2023年全国网络安全行业职业技能大赛-电子数据取证分析师 - 详解

2026-01-17 09:29 tlnshuju 阅读(0) 评论(0) 收藏 举报第一部分:电子材料提取与固定(30%)

任务 1:检材 1.rar 上的任务 (14 分)

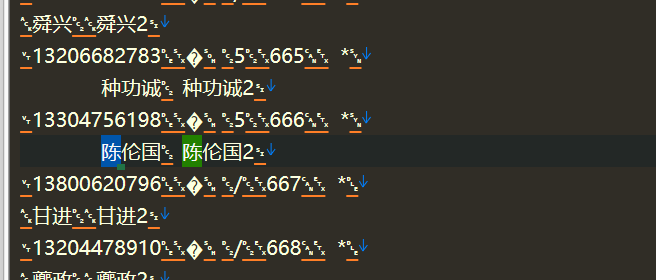

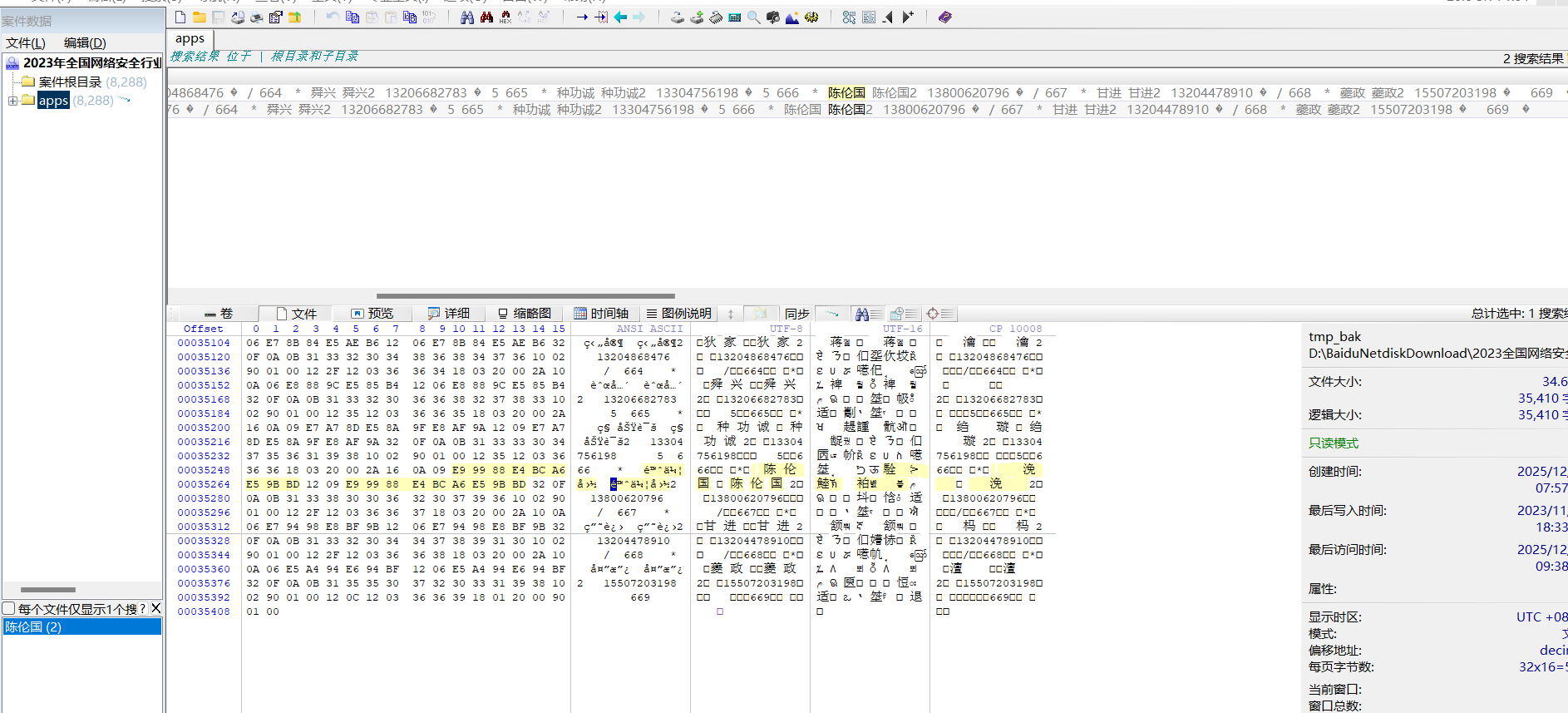

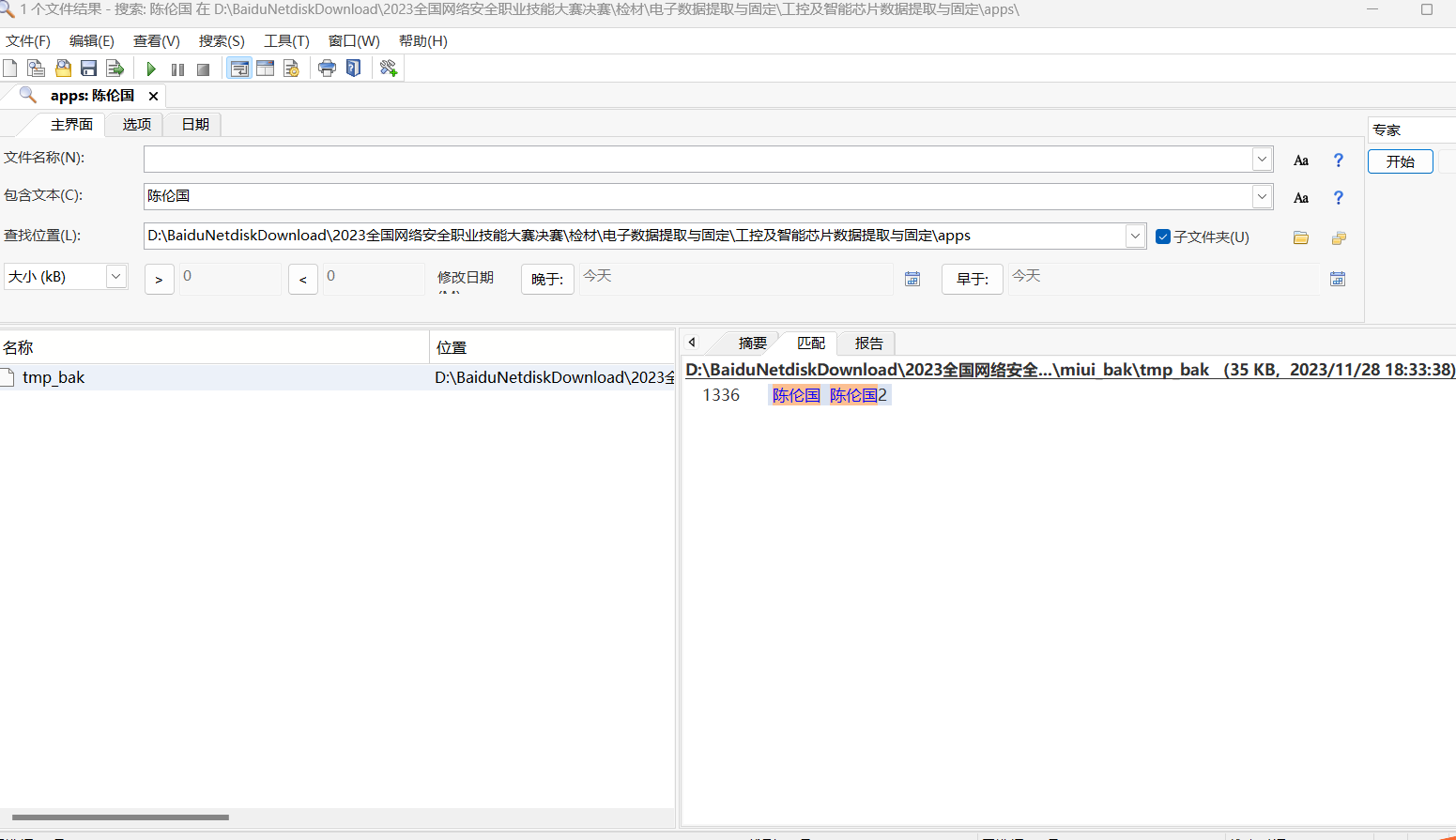

1.提取名称为“陈伦国”的联系人的手机号码,以此作为flag 提交。(答案格式如:13012345678) (2 分)

常见的手机联系目录 可以通过翻目录的方式得到

\apps\com.android.contacts\miui_bak

13800620796

在不知道目录的情况下可以暴力搜索 这里可以用几个软件来搜搜

2. 提取最早卸载的软件的包名称,以此作为 flag 提交。(答案格式如:com.abc.dd)(3分)

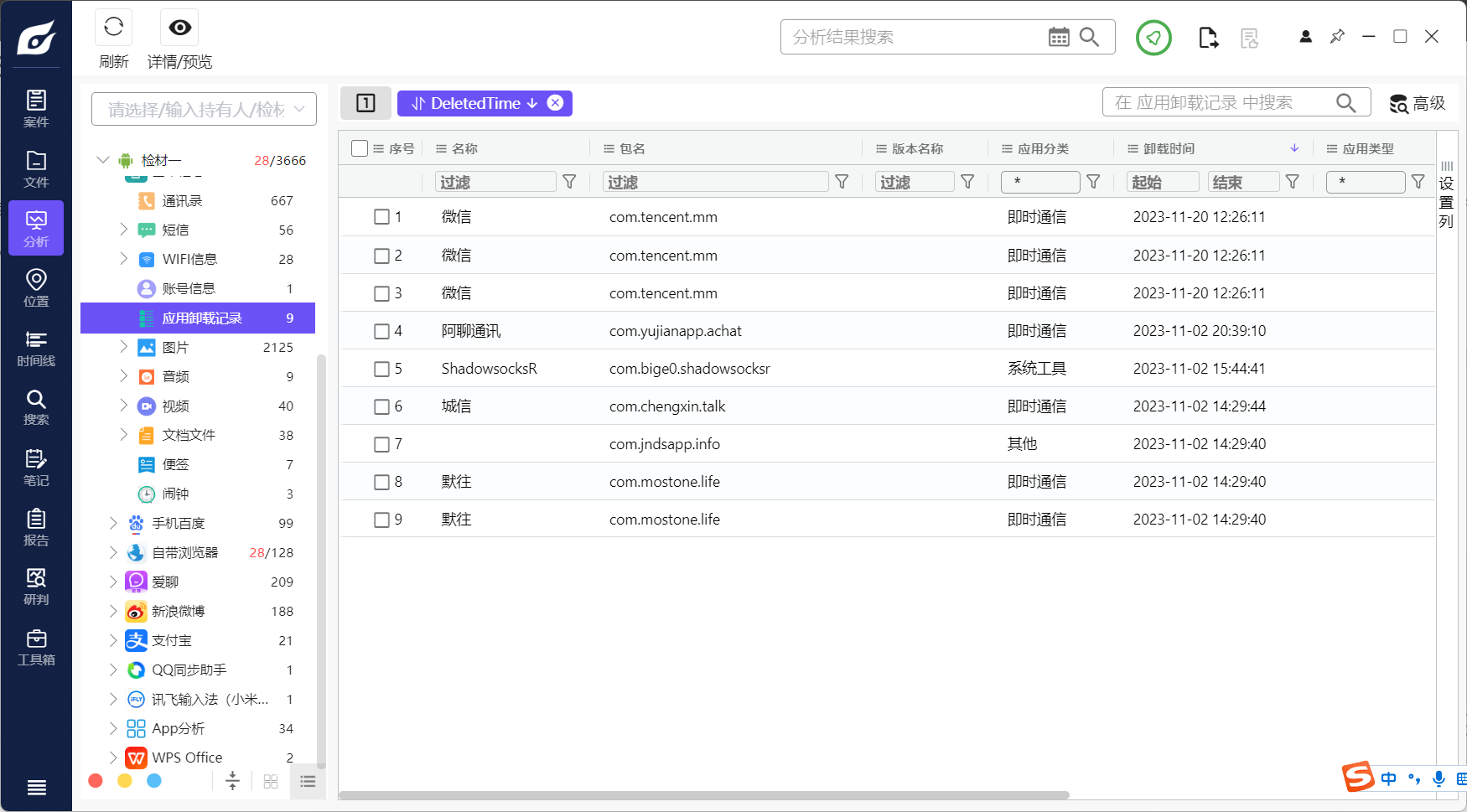

这里可以经过这个直接出来

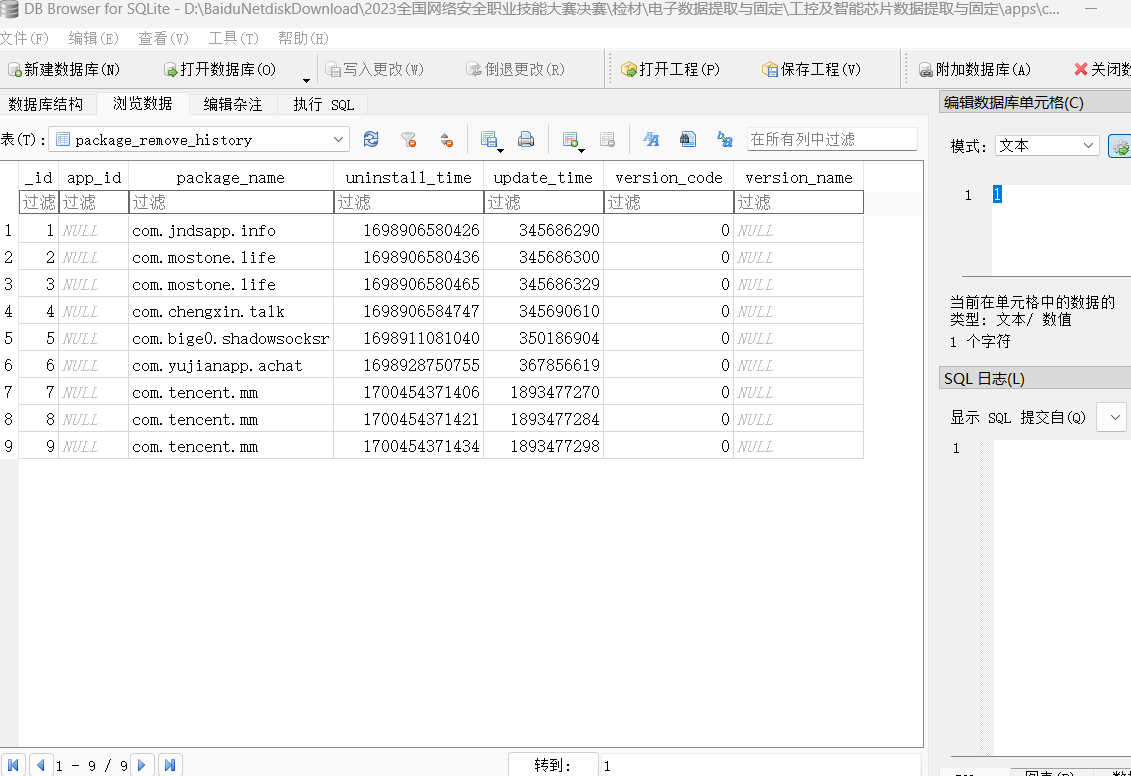

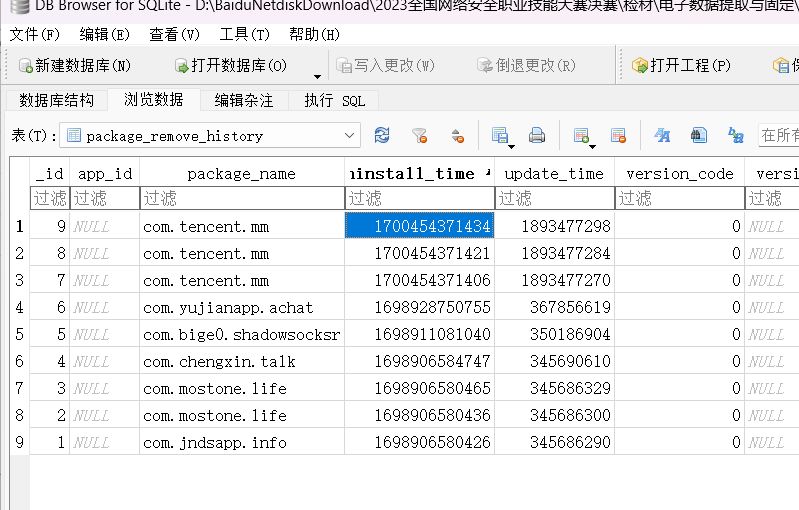

发现时间是一致的 然后就是直接找这个时间戳直接翻找目录

同样如果不记得这个目录可以利用暴力搜索的方式找到这个位置

apps\com.xiaomi.app.market\db

找到这个表 然后看这个卸载的时间戳

com.jndsapp.info

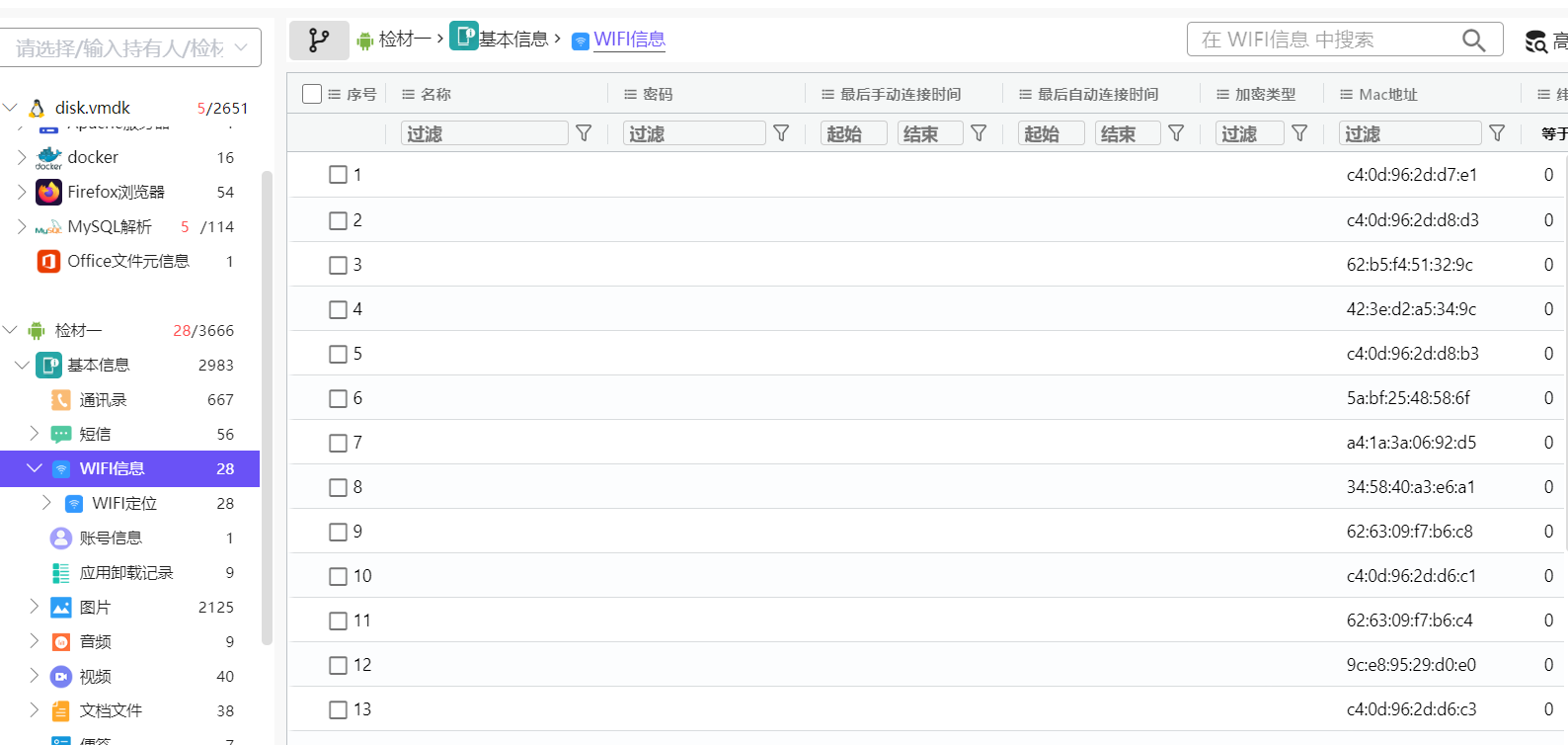

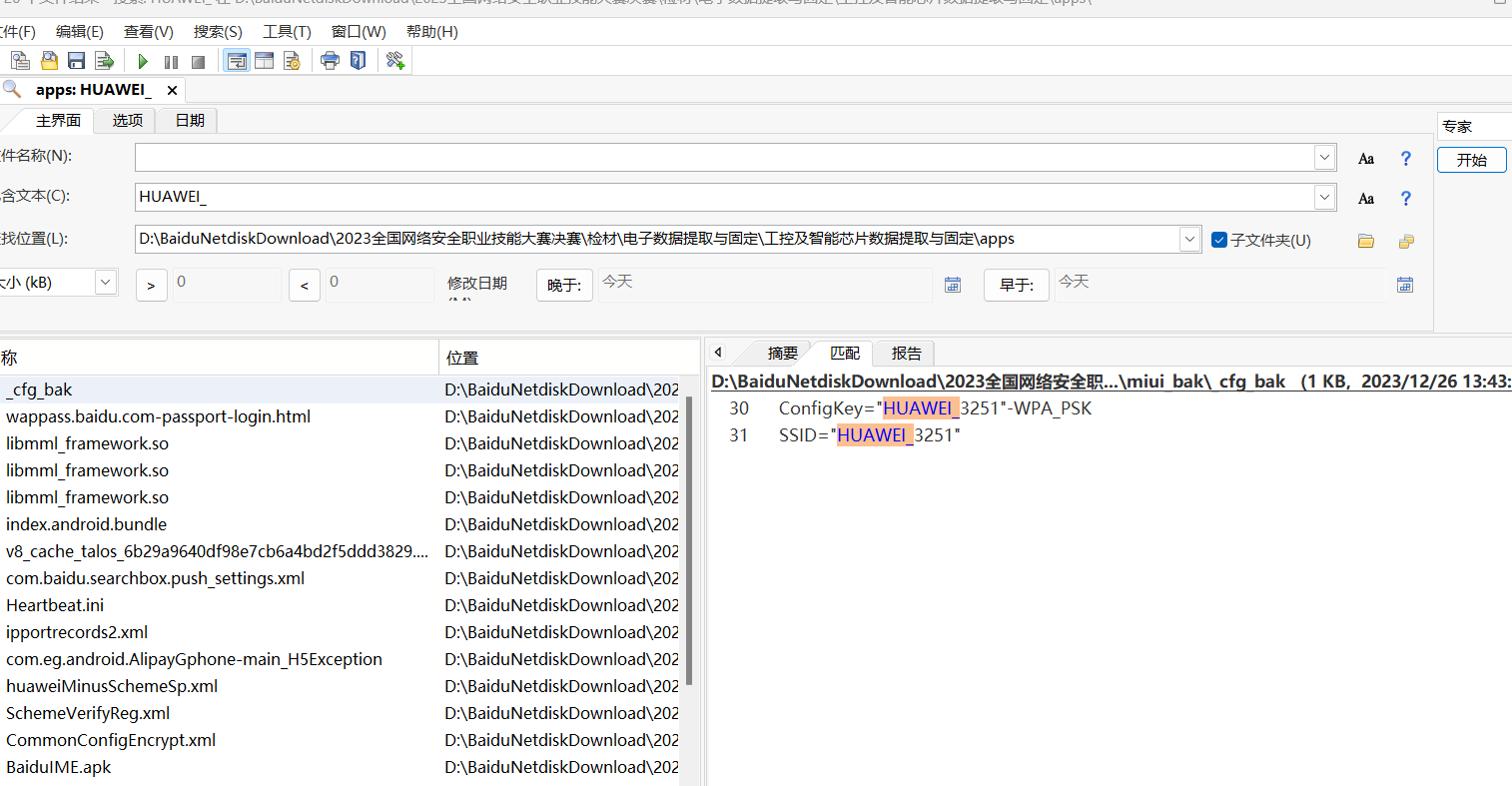

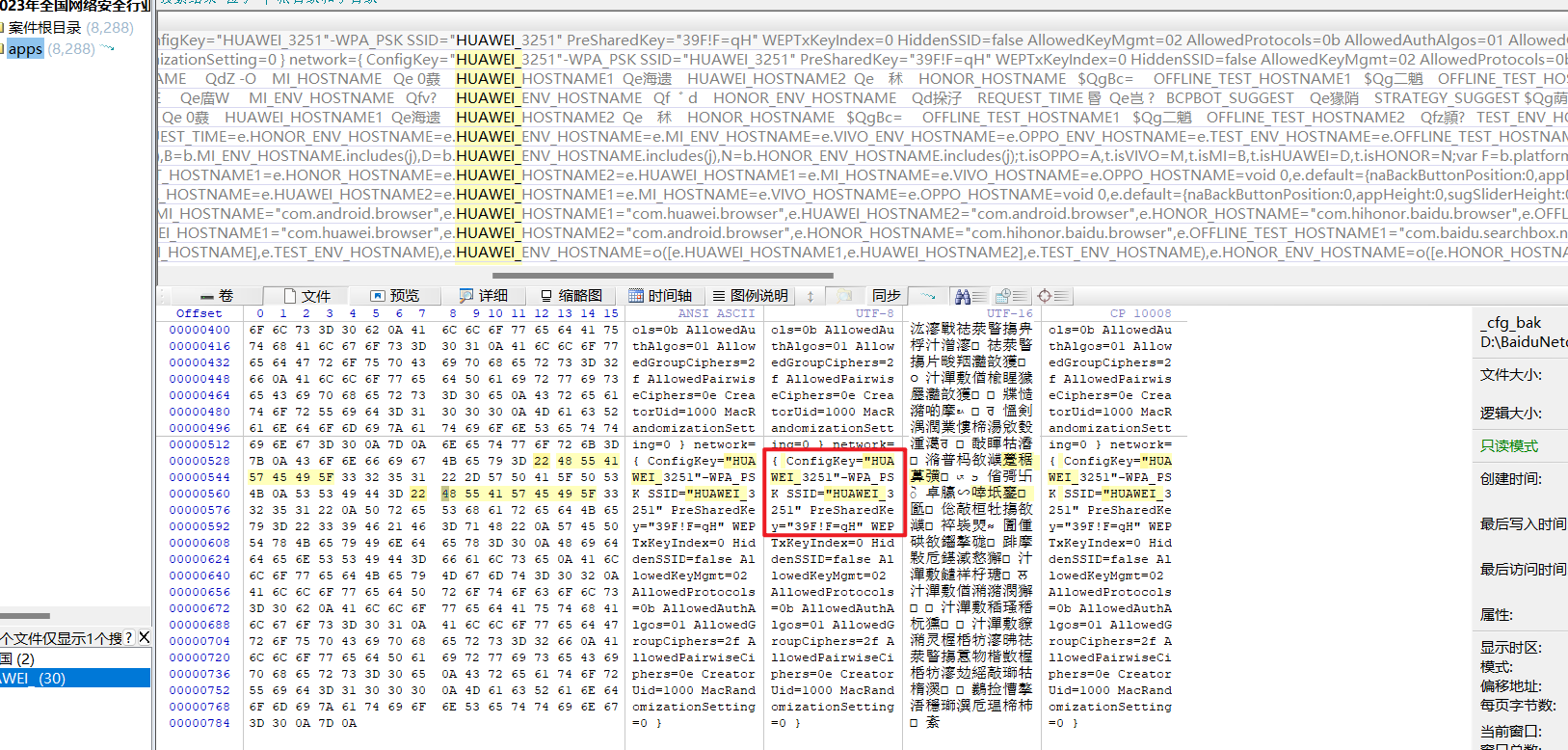

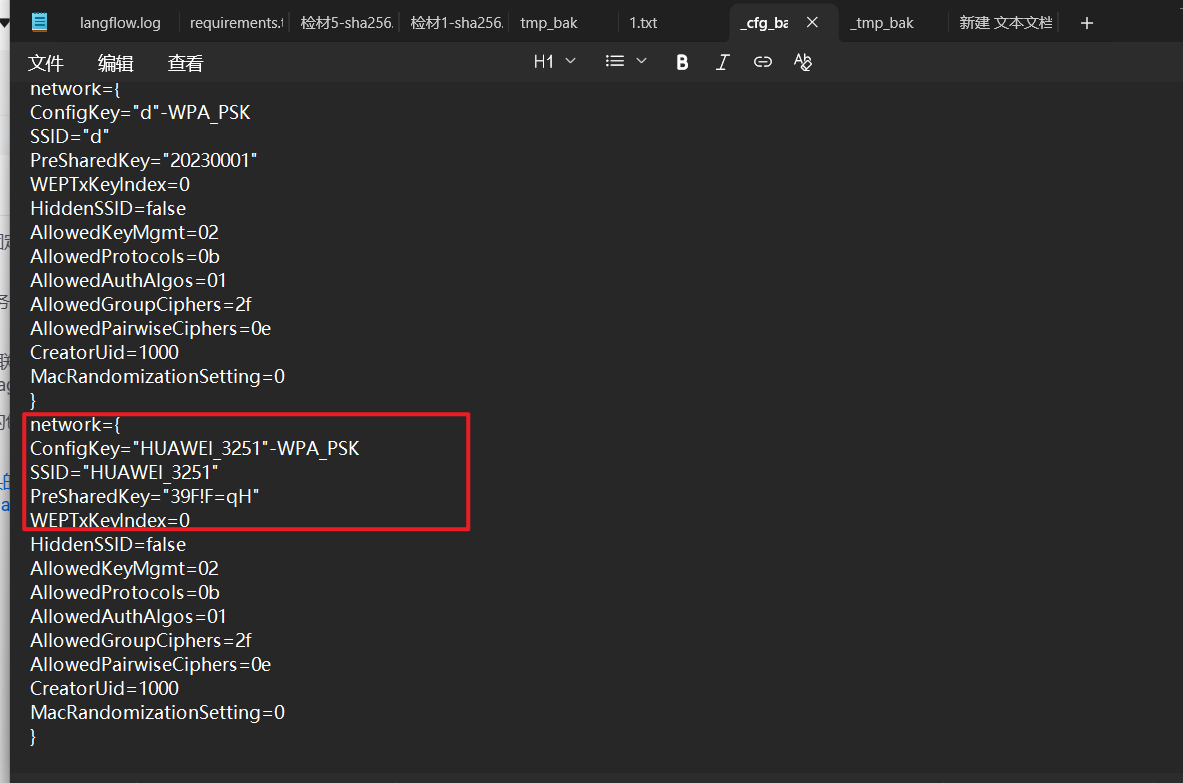

3. 提取以“HUAWEI_”开头的 WIFI 连接的密码,以此作为 flag 提交。(答案格式如:abcd1234)(2 分)

wifi的信息是空的 因而这里我们也只有自己找目录了

apps\com.android.config.settings

这是安卓文件的”设置“路径 找到其中的相关调整

同样我们也允许暴力搜索出来

然后就出来了

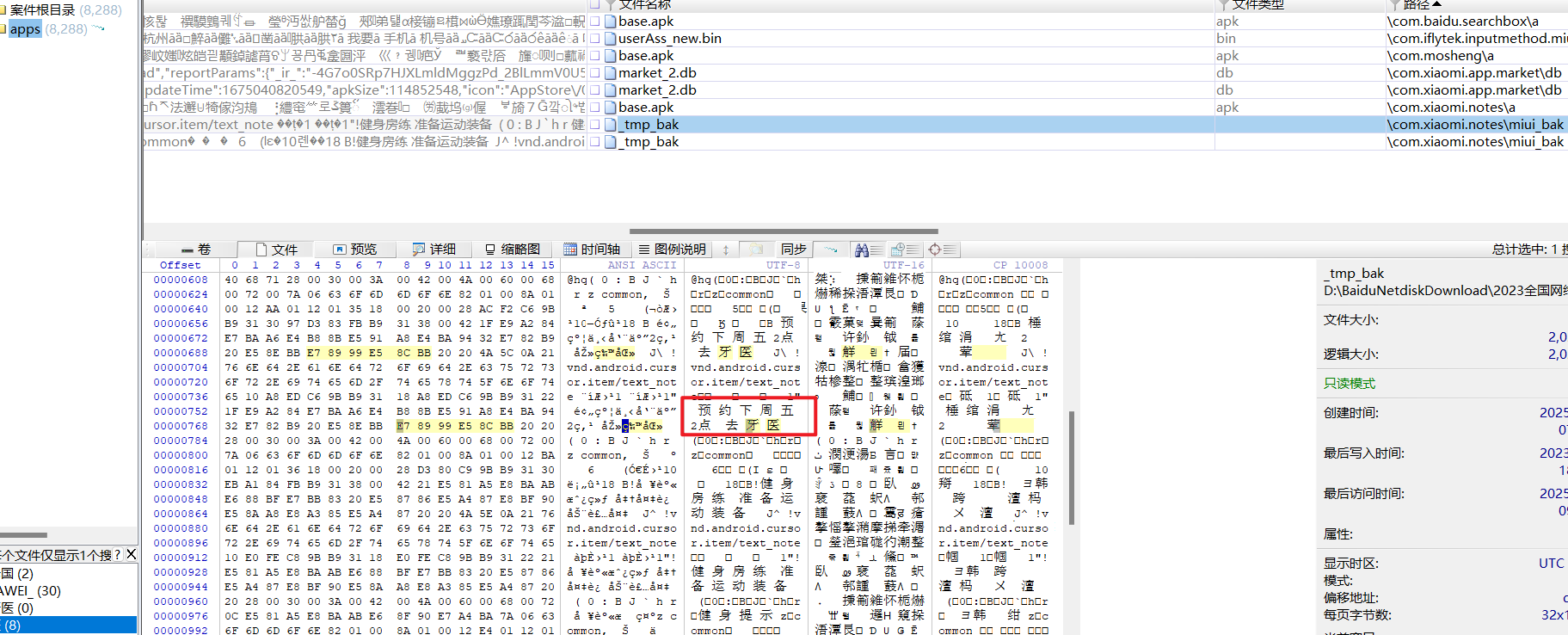

4. 提取嫌疑人预约的看牙医的时间,以此作为 flag 提交。(答案格式如:2020-01-01 (到日即可))(4 分)

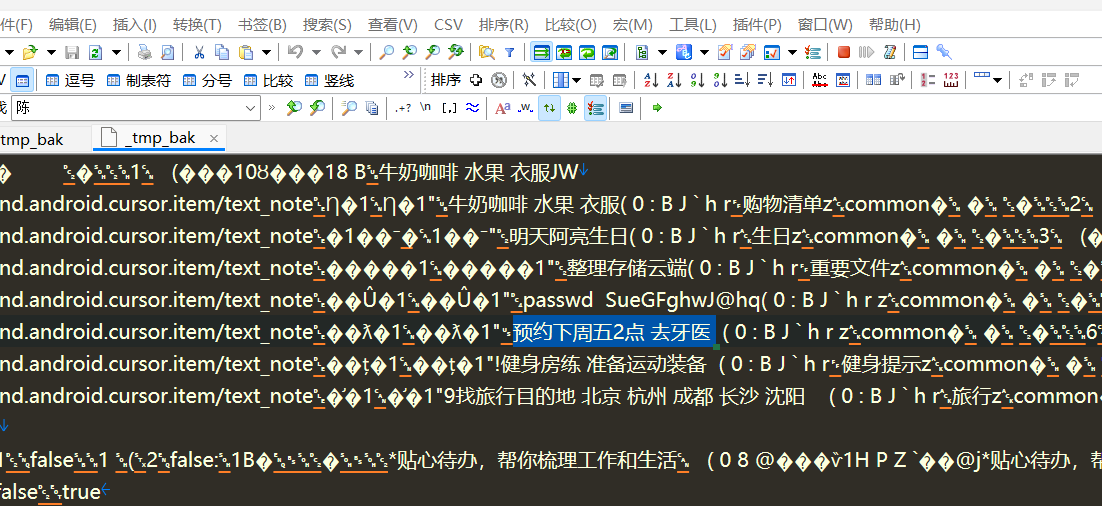

这里可以直接暴力搜索

然后也可能看到这里是记录在小米记事本里的内容 大家也可以直接找这个档案

\com.xiaomi.notes\miui_bak

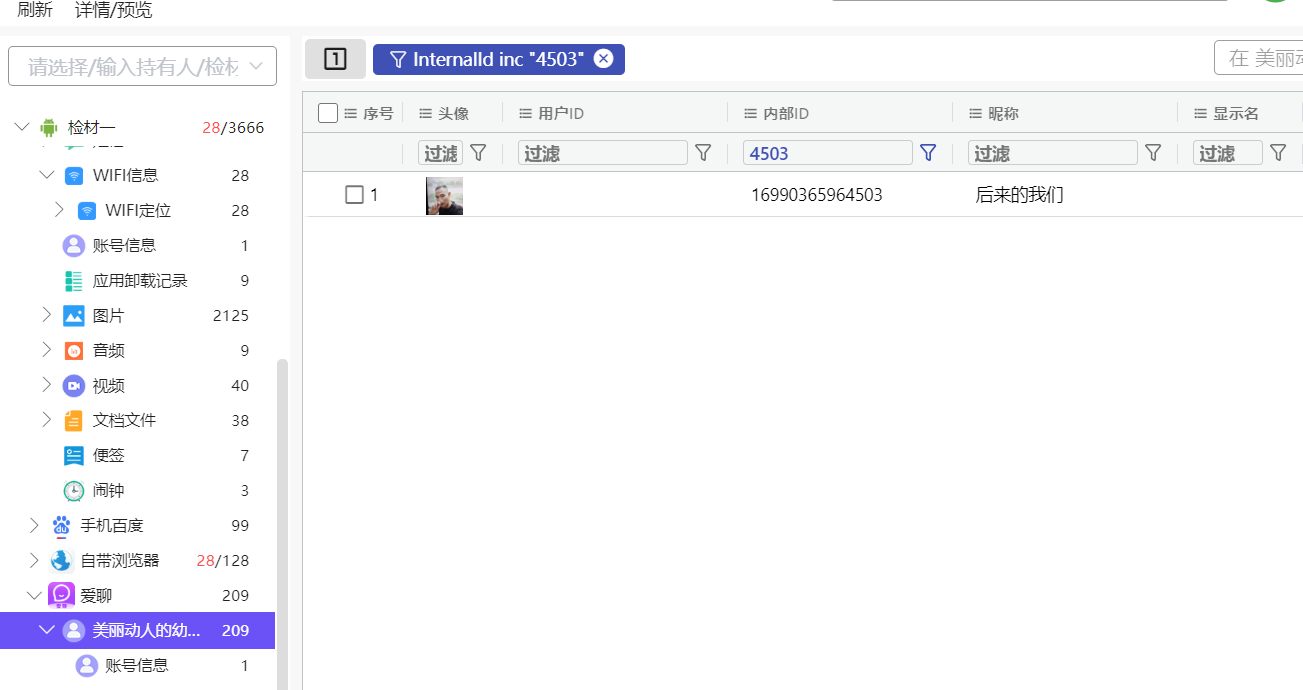

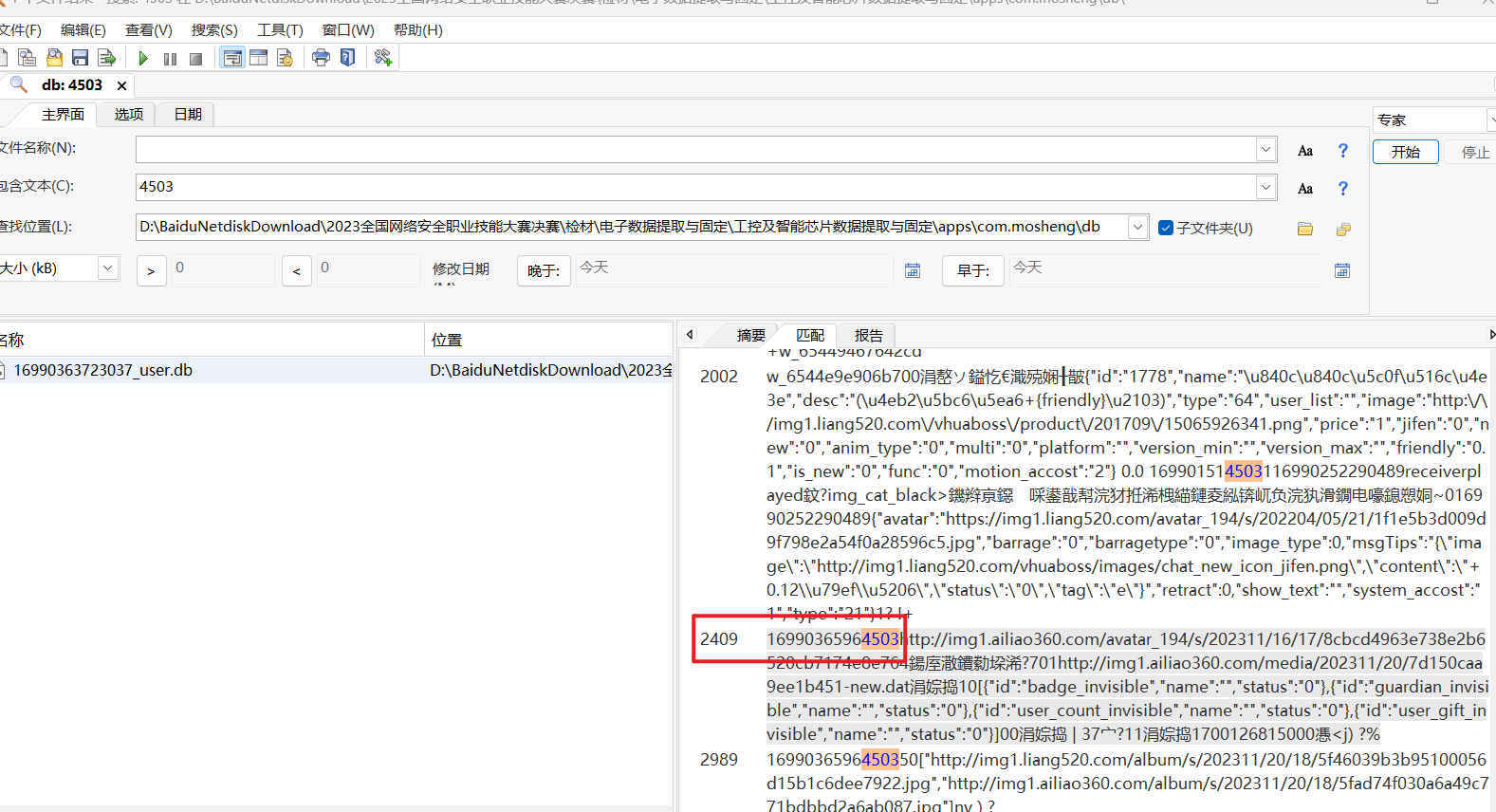

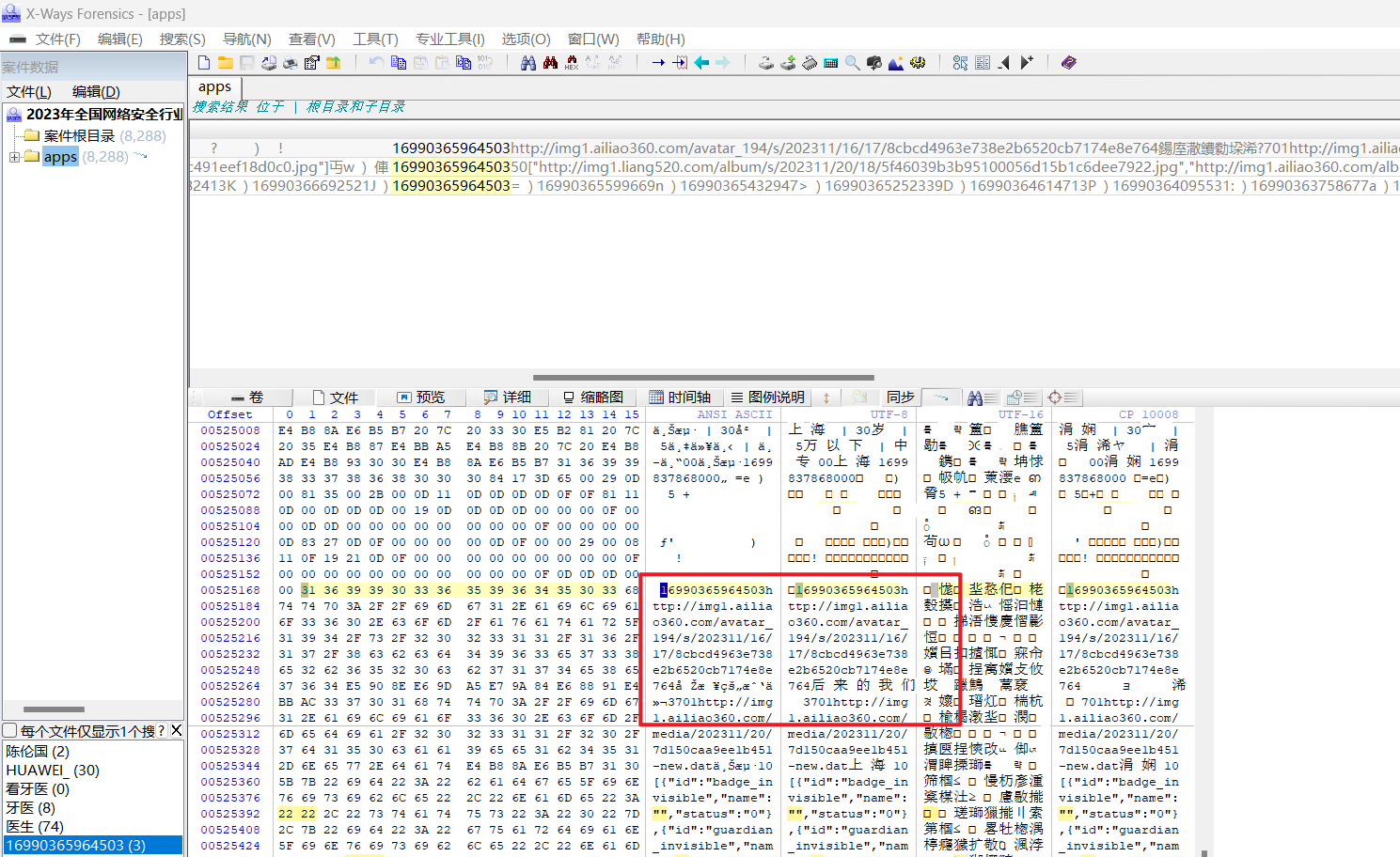

5. 提取爱聊应用中用户 id 以 4503 结尾的用户的昵称,以此作为 flag 提交。(答案格式如:nihao 上海 1234)(3 分)

火眼直接出了

倘若是一个小众的app那我们这个时候就要

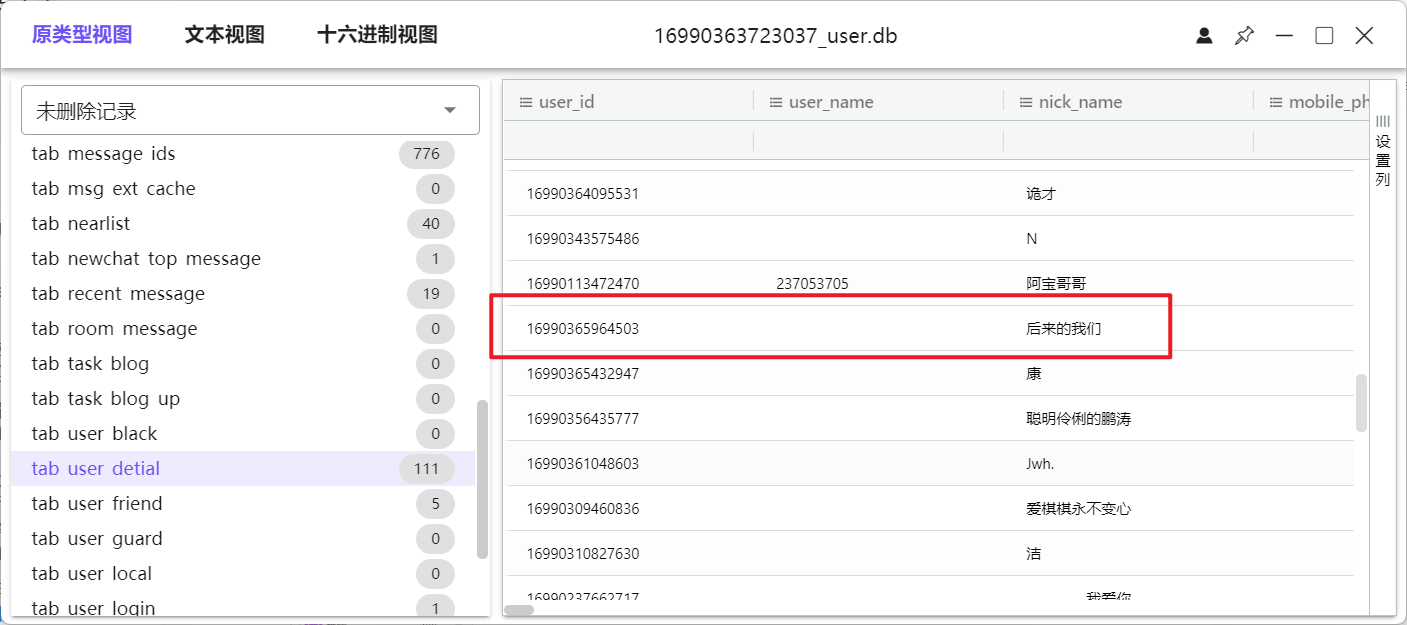

这个要翻相关的数据库

先找到这个包名

通过然后在火眼里或者用其他方式找到这个目录下的数据库文件 然后能够筛选出来

这里介绍怎么通过火眼快速找到目录下的数据库

同样我们也可以用filelocator

先找到对应的id

找到对应的名字

任务 2:检材 2.rar 上的任务(16 分)

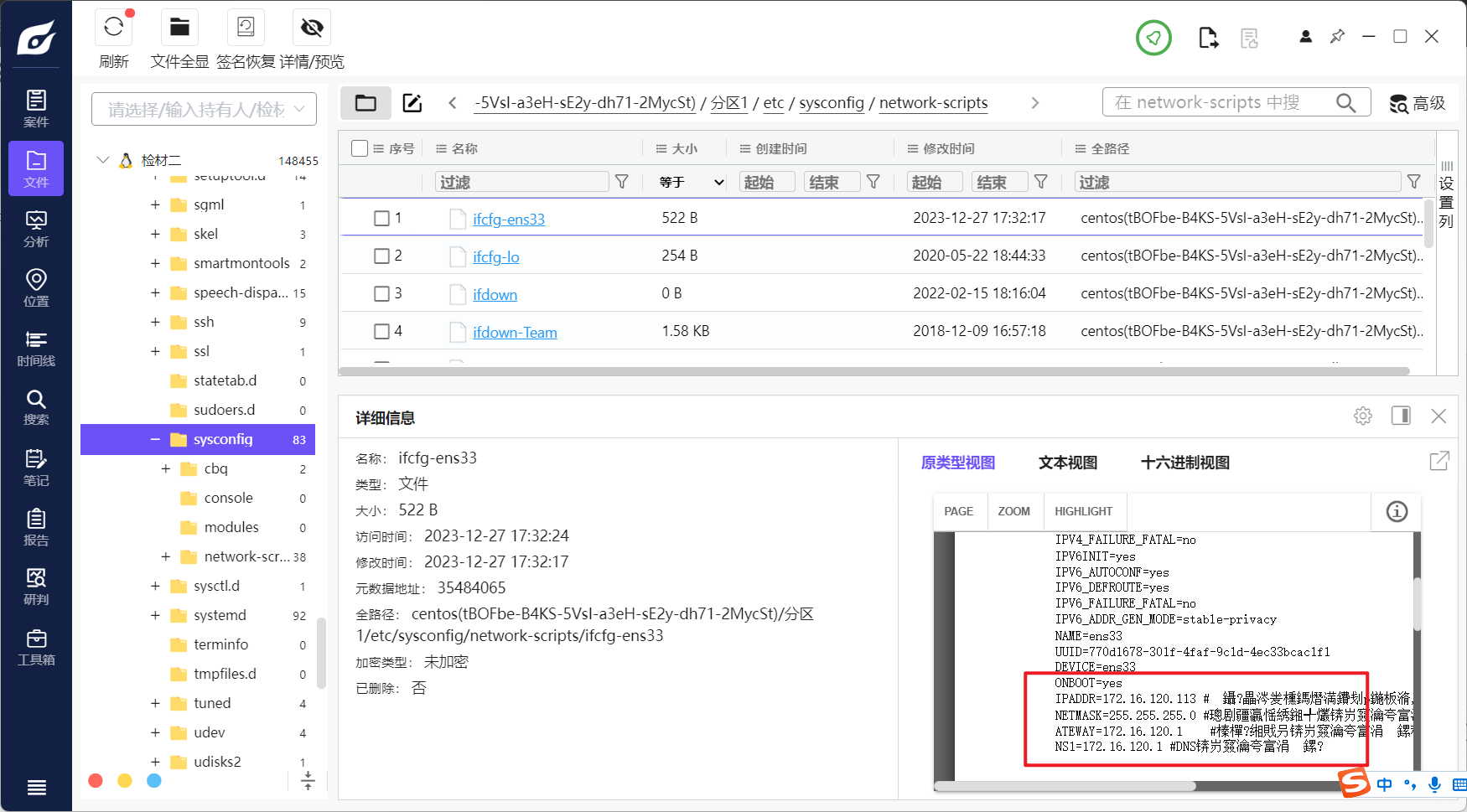

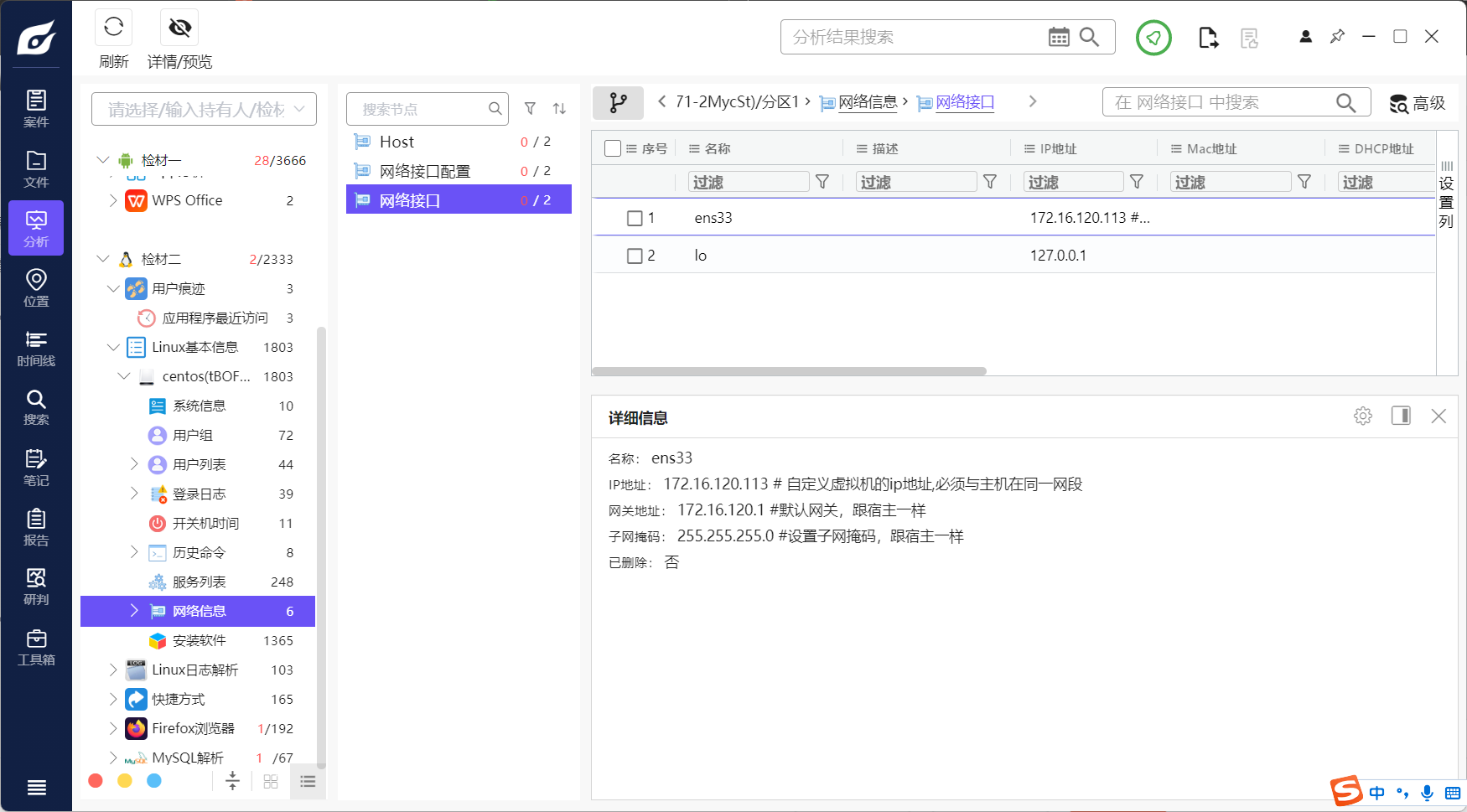

1.提取本地网口 ens33 的 IP 地址,并以此作为 flag 提交。(答案格式:XX.XX.XX.XX)(1 分)

同样火眼可能直接梭出来

但是要是想要直接翻的话 可以记一下这个目录位置

\etc\sysconfig\network-scripts\

在这个下面找到对应的网卡

ifcfg-ens33